客服热线

186-8811-5347、186-7086-0265

官方邮箱

contactus@mingting.cn

添加微信

立即线上沟通

客服微信

详情请咨询客服

客服热线

186-8811-5347、186-7086-0265

官方邮箱

contactus@mingting.cn

2017-06-02 来源:CheckPoint报告作者:金山毒霸安全实验室

近日,知名安全公司Check Point发布报告称,发现一个由中国商业公司控制的恶意软件Fireball(火球),已感染全球约2.5亿部计算机。金山毒霸安全实验室已全面查杀Fireball(火球)病毒,建议用户使用杀毒软件查杀,或者通过控制面板添加删除程序,找到FireBall将其卸载。

恶意软件Fireball通过捆绑正常软件传播,中毒电脑的浏览器主页、默认搜索页会被锁定且难以更改。以下为相关程序样本名称及官网列表:

金山毒霸安全研究员对相关程序样本做出了详细的分析,发现它们具有以下特点:

1、核心攻击目标均为主流浏览器;

2、攻击人群均面向国外用户;

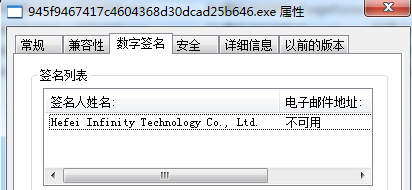

3、其攻击程序均采用“软件加签名方式”试图逃避杀软查杀,其中DealWifi就是利用了自己的数字签名。而另一类攻击方式更为简单粗暴,直接使用某知名浏览器的白签名程序进行“白加黑”。

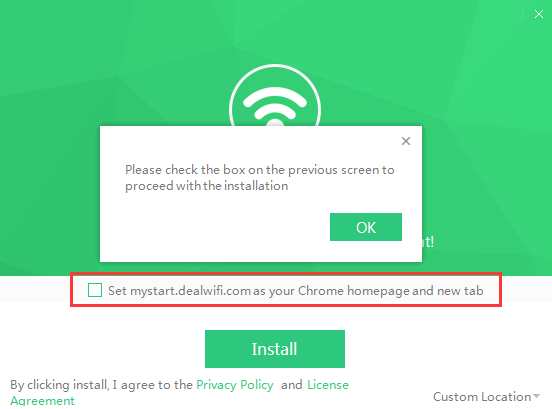

首先,在DealWifi官网直接下载软件进行安装,可以发现在其安装时会强制用户勾选同意修改Chrome浏览器主页和新标签页的选项(不勾选则无法继续安装)。

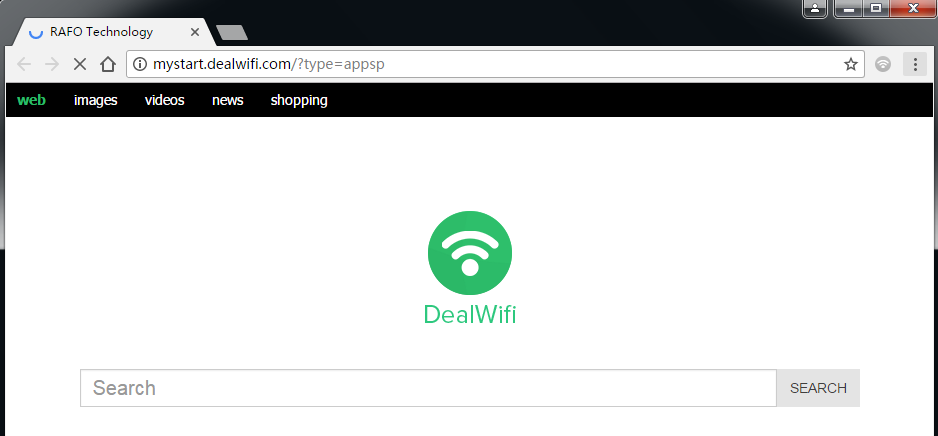

其次,软件会向Chrome浏览器中添加相关的扩展程序。扩展程序会通过Manifest.json配置文件,修改Chrome浏览器的主页、起始页和新标签页。

manifest.json内容如下:

startup_pages为主页设置字段:

实际浏览器启动时打开如下网址:

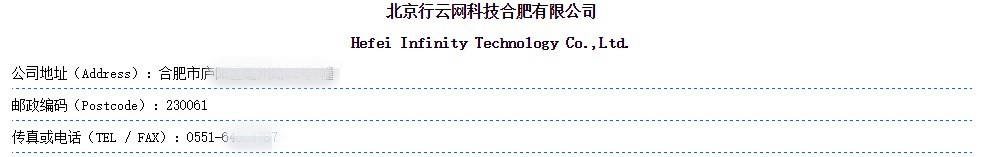

金山毒霸安全实验室根据Check Point披露的数据反查追踪发现,Fireball家族背后还有另外的小插件,疑似国内名为北京行云网科技合肥有限公司所开发,而最早活跃迹象可以追溯到2015年。

该插件利用了某知名浏览器进行“白+黑”的手法躲避杀软查杀。

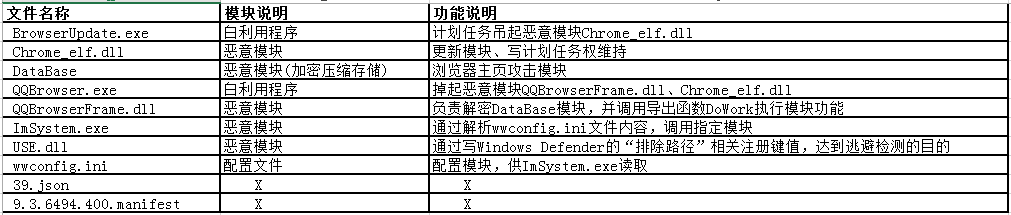

文件和模块功能说明如下:

运行后释放文件如下:

整体执行流程如下:

1、写Windows Defender的注册表添加信任目录和文件

样本运行之后,ImSystem随之启动,首先会加载USE.dll模块,该模块主要负责向注册表HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows DefenderExclusionsPaths写入工作路径,添加信任目录和文件。

2、写计划任务从而维持权限

执行完第一步,随后调起QQBrowser.exe,在其启动时加载QQBrowserFrame.dll以及Chrome_elf.dll。此时QQBrowser.exe的使命完成,剩下的工作在这两个模块中继续进行。

Chrome_elf.dll的主要功能是调用schtasks 命令创建计划任务,通过计划任务每日定时检测更新。

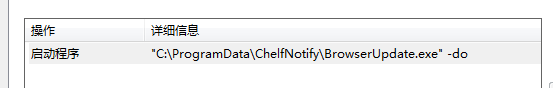

添加的计划任务如下:

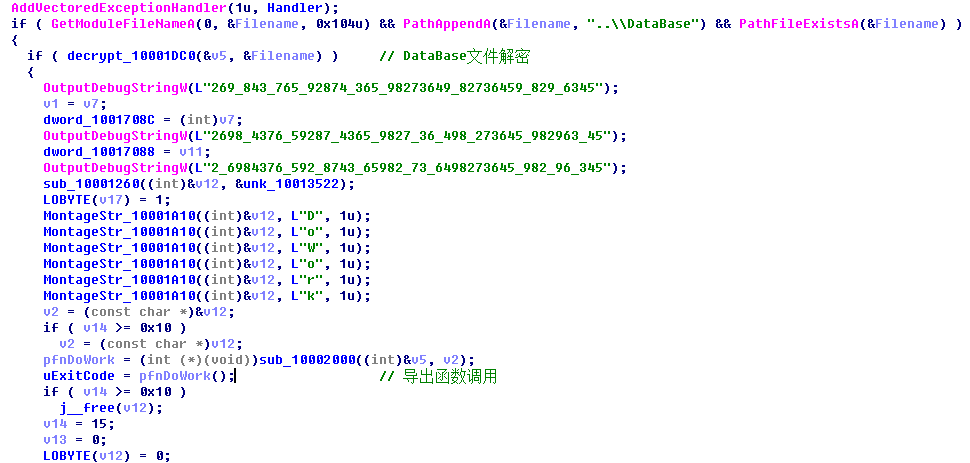

3、解密DataBase

QQBrowserFrame.dll 将DataBase文件进行解密解压缩操作,通过自行解析、重定位方式加载为DLL模块,之后动态解析导出表,得到DoWork函数地址,转入执行。

4、攻击浏览器

DoWork的核心功能为篡改浏览器相关设置。攻击目标包含IE 、firefox 、chrome、opera 等主流浏览器。

枚举*.lnk文件,在枚举文件的回调函数EnumCallBack_XX中进行快捷方式修改操作,判断条件为:

快捷方式指向中是否包含列表中的浏览器主程序字符串

其启动参数是否符合要求(判断是否已经修改)

若指向为列表中的字符串,病毒会判断当前浏览器的指向的主页是否是自己的,如果不是,则修改。

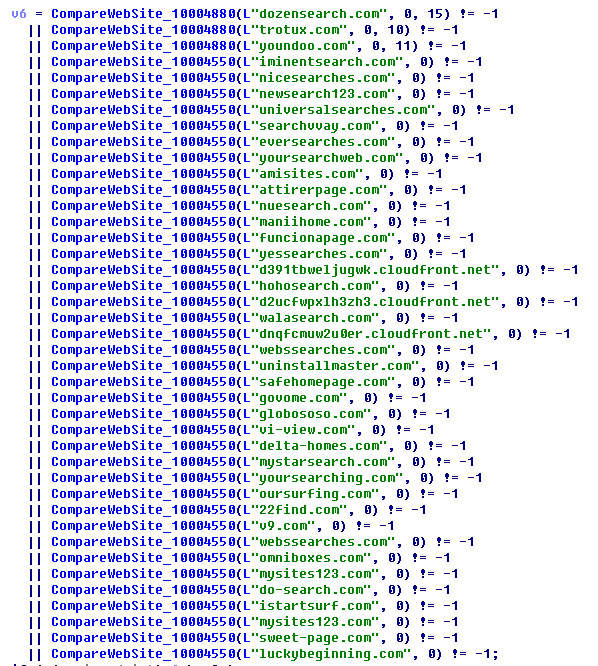

列表如下:

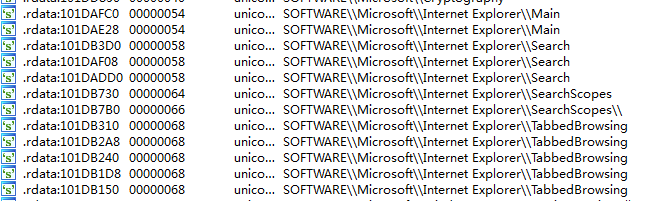

IE浏览器:通过注册表进行修改主页、搜索页、tab页操作。

同时,对于其他浏览器,例如:Chrome浏览器,通过修改Secure Preferences文件,Firefox浏览器,通过修改prefs.js文件达到篡改浏览器主页、搜索页、新建tab页的目的。

以chrome浏览器为例,修改Preferences中startup_urls字段从而修改主页。

同签名文件列表:

(来源:https://www.herdprotect.com/signer-hefei-infinity-technology-co-ltd-490724fb4f978e2d51d3d4da84a86d0e.aspx)