最近,知名的企业电话系统3CXDesktop App客户端软件被揭露遭受了一次供应链攻击,其中的安装程序被嵌入了恶意代码。3CXDesktop App是一个多平台的桌面通讯工具,允许用户进行文本聊天、发送消息、视频通话及语音通话。该软件的用户群包括多个全球知名企业如美国运通、可口可乐和宝马等。根据3CX的官方公告,受影响的客户端覆盖MacOs和Windows两大系统,此次事件的背后被安全分析师推测与朝鲜的某APT(高级持续性威胁)组织有关。

安全研究公司SentinelOne于2023年3月22日首次发现异常并开始了详细调查。同时,国内的毒霸安全团队迅速响应,对国内受影响的用户进行了深入调查。发现此次攻击影响的国内用户非常少,最早的感染案例记录于2023年3月25日。目前已知,使用毒霸的扫描和高级内存保护功能可以有效阻止此类攻击。

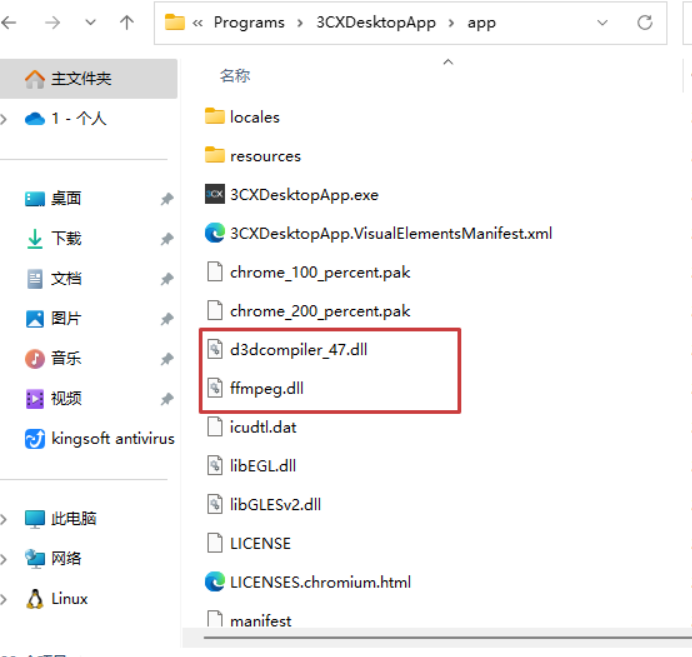

关于攻击的具体流程,分析人员发现,Windows平台下的18.12.416版本客户端尤为关键。该版本的3CXDesktopApp.msi安装文件虽然拥有3CX官方的数字签名,但安装过程中会释放包含恶意代码的ffmpeg.dll和d3dcompiler_47.dll文件。当3CXDesktopApp.exe被执行时,会加载这些恶意模块,形成一种典型的DLL劫持攻击。

特别地,ffmpeg.dll在执行时会创建名为“AVMonitorRefreshEvent”的互斥体以确保程序单实例运行,并从d3dcompiler_47.dll中读取并执行加密的shellcode。这些被加密的shellcode使用RC4算法解密,密钥为“3jB(2bsG#@c7”,最终在内存中加载并执行名为samcli.dll的PE模块。

攻击者还精心设计了C2(命令与控制)通讯机制,将C2服务器地址隐藏在GitHub托管的图标文件中,并利用(rand() % 15 + 1)随机请求机制来获取ico文件。虽然相关GitHub项目已被删除,但此前下载的ico文件尾部附带了加密的C2地址,用于获取进一步的payload。

由于C2服务器已关闭,无法获得更多关于后续恶意模块的信息。这次供应链攻击展示了攻击者深思熟虑且步步为营的策略,他们不急于行动,而是选择在适当时机悄然发动。若未能及时发现和应对,考虑到3CX软件广泛的用户基础,可能对众多行业构成重大威胁。

事件发生后,3CX公司最初未能即时识别问题的严重性,直到多家安全公司相继上报问题后才开始采取行动。公司CEO一度将问题归咎于ffmpeg组织,但随后该组织澄清他们不发布任何二进制文件。目前3CX已委托Mandiant安全公司进行深入调查,预计不久将揭露事件的全貌。