事件概述

近期,鹰眼情报中心监测到一批通过仿冒"快连VPN"的恶意安装包攻击事件。攻击者将恶意模块和正常软件捆绑在一起,伪装成正常软件并通过仿冒网站、下载站等方式传播,同时通过在搜索引擎投递广告扩大仿冒网站的传播范围。用户执行携带恶意模块的安装包后,便会被攻击者下发远控模块和命令,执行关闭杀毒软件操作,获取QQ、Telegram软件信息,对用户电脑进行鼠标、键盘、剪贴板等进行全面监控和窃密。

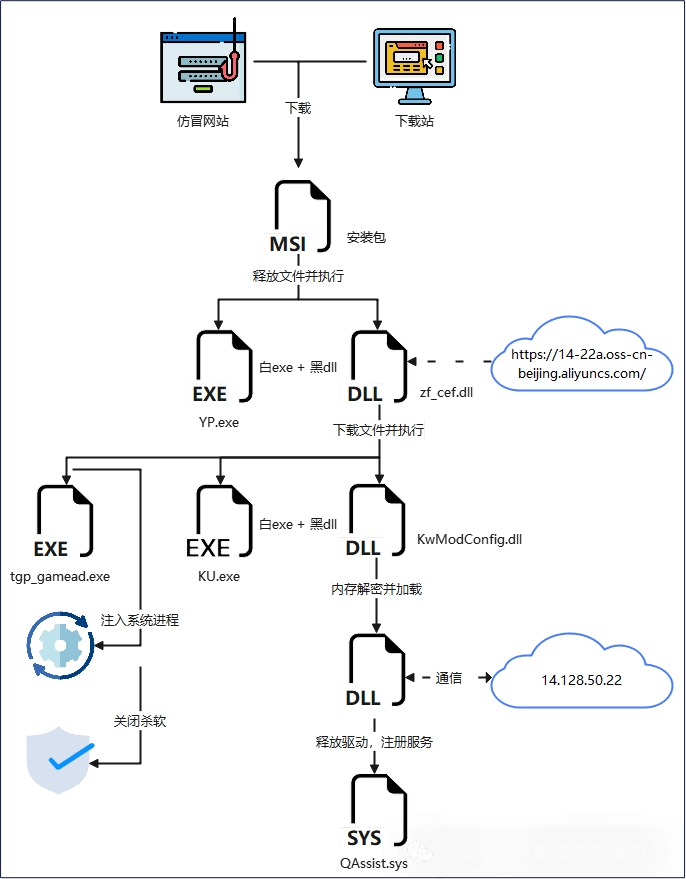

流程分析

安装包运行后会先释放正常的原始软件并运行,然后释放第一组白(YP.exe)加黑(zf_cef.dll),zf_cef.dll从服务器(https://14-22a.oss-cn-beijing.aliyuncs[.]com)拉取多个文件,其中包括第二组白(KU.exe)加黑(KwModConfig.dll)和tgp_gamead.exe。tgp_gamead.exe是WeGame的一个模块,该模块运行时一些杀软为了兼容性会退出部分防御功能,因此攻击者利用此机制结合其它手段来强制关闭杀毒软件。KwModConfig.dll是一个Loader,从自身数据中解密出攻击载荷(.dll)并加载,该攻击载荷是一个gh0st变种,可以和远程服务器交互,获取主机硬件信息、系统版本等,且具有剪贴板窃密、控制鼠标、监控键盘等功能。该攻击载荷还会释放"QAssist.sys"驱动文件,注册服务并启动,"QAssist.sys"主要用来隐藏攻击过程中生成的文件、注册表项和值。

详细分析

恶意安装包释放白(YP.exe)加黑(zf_cef.dll),YP.exe是一个正常文件,该文件启动后会加载zf_cef.dll,攻击者利用此机制,使用黑模块替换了正常的 zf_cef.dll,通过白文件进程加载黑文件模块的方式规避杀软的主动防御。

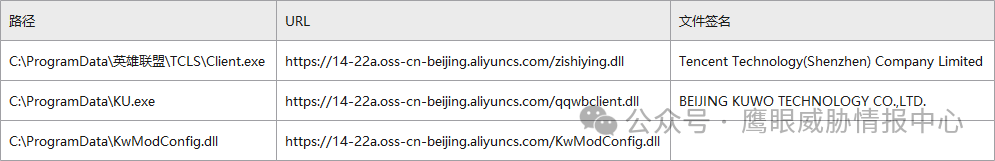

zf_cef.dll是64位程序,通过导出函数"cef_api_hash"执行恶意代码。"cef_api_hash"被调用后会从远程服务器(https://14-22a.oss-cn-beijing.aliyuncs[.]com)下载多个文件到本地。下载的文件主要分为两个部分,第一部分是单独的文件Client.exe。第二部分是一组白加黑文件,白文件是有"BEIJING KUWO TECHNOLOGY CO.,LTD."签名的KU.exe和依赖的DLL,黑文件是KwModConfig.dll。

下图是zf_cef.dll下载的部分文件信息。

zf_cef.dll下载文件成功后首先运行Client.exe,该文件的原始文件名为"tgp_gamead.exe",是WeGame的一个模块。一些杀毒软件会对游戏运行做兼容,在Client.exe运行后退出部分防御功能,攻击者利用此机制削弱杀软的防护能力。

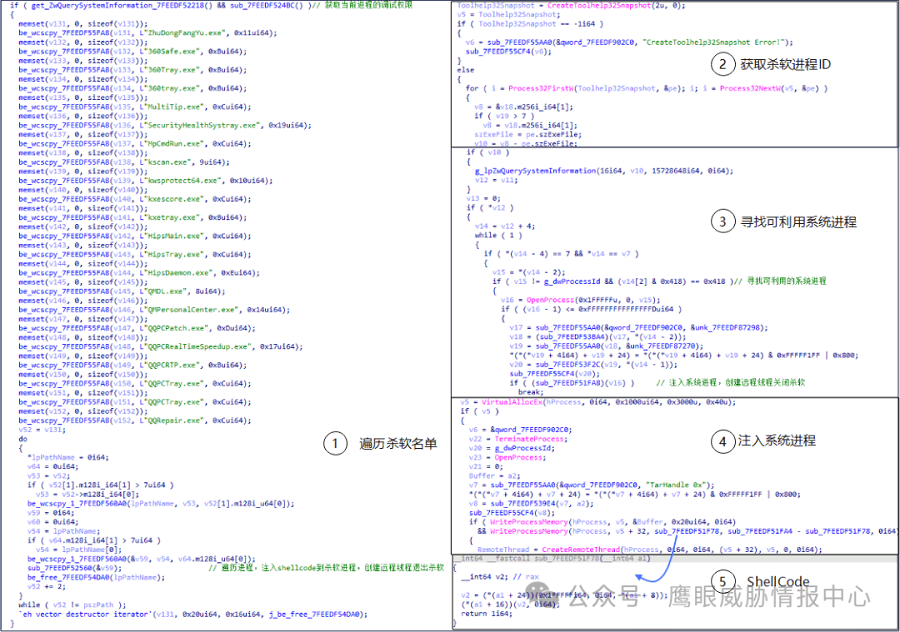

zf_cef.dll运行Client.exe后开始遍历内置的杀软进程名单,同时遍历当前系统中的进程,匹配到杀软进程后在当前系统寻找可利用的系统进程,之后会注入ShellCode到系统进程,并创建远程线程执行ShellCode来关闭杀软。到此zf_cef.dll的主要功能执行完毕,接下来就是运行第二组白加黑,然后zf_cef.dll会循环执行下图的关闭杀毒软件操作。

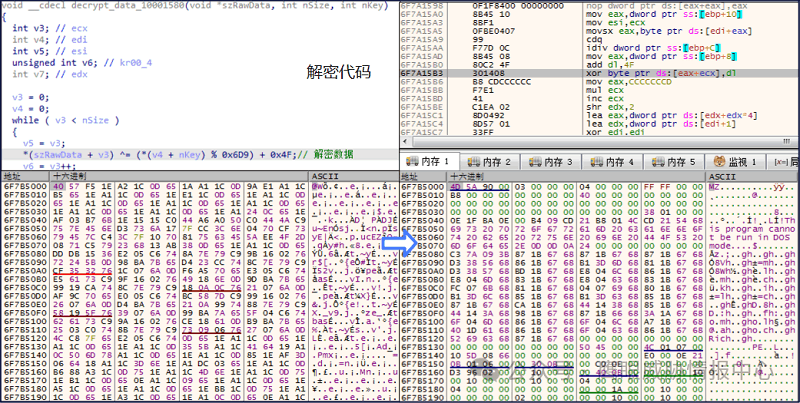

第二组白(KU.exe)加黑(KwModConfig.dll),KU.exe只用来调用黑模块,除此之外没有其它作用。KwModConfig.dll是32位程序,从自身数据段中解密出新的攻击载荷(.dll)并加载,下图是解密代码和解密前后的数据。

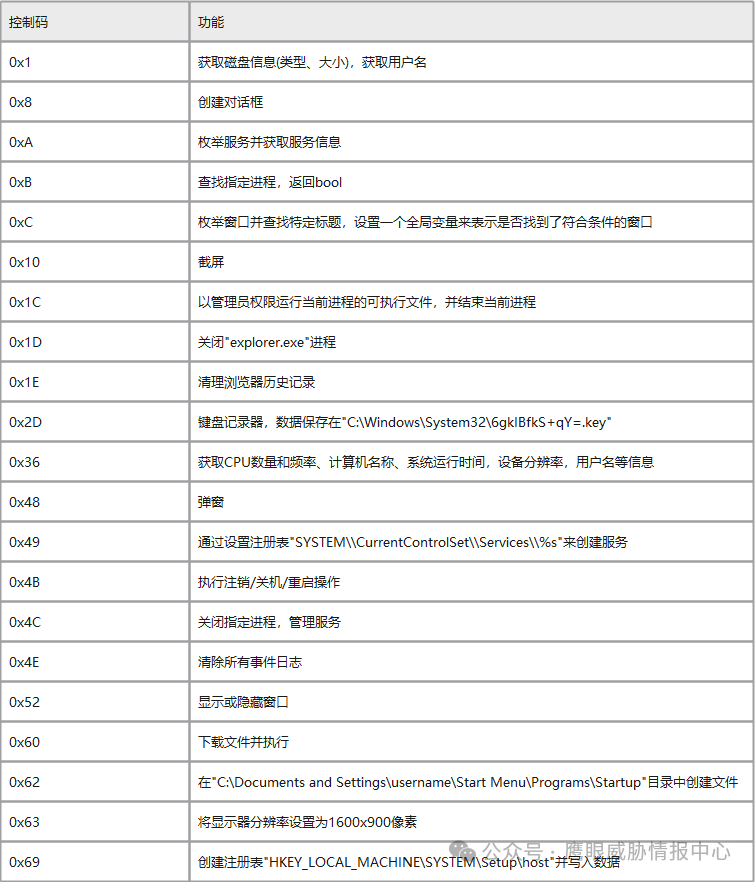

解密出来的攻击载荷是一个32位Dll,是gh0st的变种,恶意代码在导出函数"Shellex"中,该模块和服务端"14.128.50.22"通信,接收远控指令。下图是该模块的控制码和功能表(部分)。

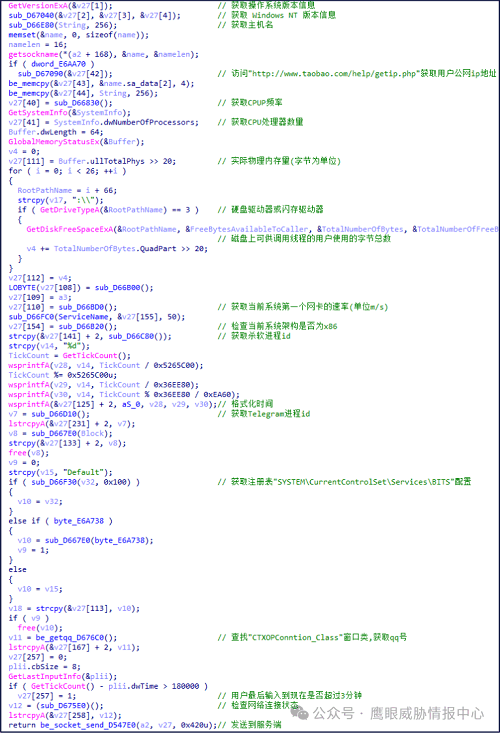

下图是攻击载荷收集主机信息的代码。包括获取系统版本信息、用户公网IP、CPU频率和处理器数量、物理内存大小、可用磁盘大小、网卡的速率、系统架构、杀软进程id、Telegram进程id、QQ号等信息,并发送到服务端。

判断当前系统版本,决定释放32位或者64位的驱动文件,64位系统下从自身数据段释放驱动文件到"C:\Windows\System32\drivers\QAssist.sys",为驱动文件创建服务"QAssist"并写入服务的配置到注册表中,该服务的启动方式为跟随系统启动。

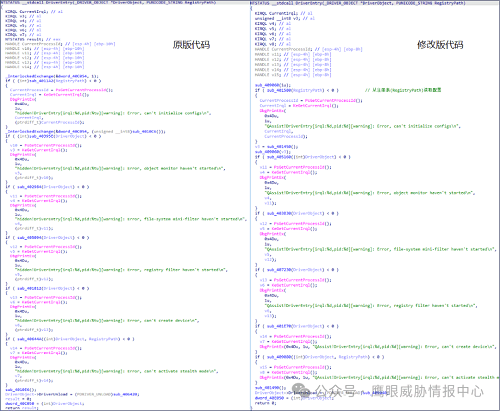

在QAssist.sys 中发现pdb路径"F:\hidden-master\Debug\QAssist.pdb",经过比对我们认为QAssist.sys修改自开源项目"hidden",该项目可以隐藏注册表项和值、隐藏文件和目录、保护进程,在本次攻击活动中被用来隐藏恶意文件、注册表。下图左侧是项目"hidden"的开源代码,右侧是攻击者修改后的代码,流程和代码逻辑基本一致。

总结

该攻击者利用多重白加黑,一层层加载恶意模块,同时利用杀毒软件的兼容性机制结合其它手段来关闭杀软,在攻击载荷中不仅收集主机系统信息,还可以针对QQ等聊天软件窃密,给用户的信息安全带来巨大安全威胁。仿冒软件捆绑恶意模块的方式现在已经很常见,针对的是网络安全意识薄弱的人群,面对真假难辨的钓鱼网站、与原版软件相差无几的恶意安装包,点击安装带来的就是攻击者的监视和个人隐私的泄露。我们对此类攻击事件的防范建议:去官网下载软件,下载文件时仔细核对文件来源,不要点击不明来源的下载链接,提高识别钓鱼网站的能力,安装杀毒软件并及时处理病毒威胁。

IOC

MD5

55AC90618D7D966C9DBAC56918669028

52EA01A560C104A2BFE5873051C2CA04

0D92B5F7A0F338472D59C5F2208475A3

4E34C068E764AD0FF0CB58BC4F143197