攻击事件介绍

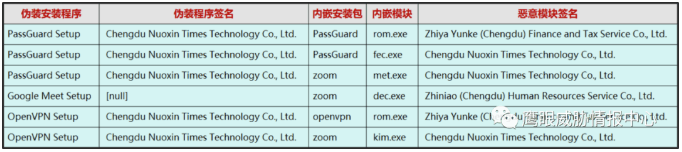

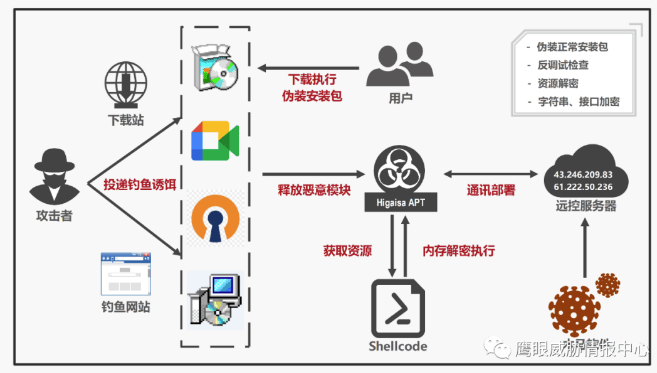

近期,毒霸安全团队留意到 Cyble 研究情报实验室最新发布的 Higaisa APT 威胁活动报告。根据报告内容,该组织采用了仿冒 OpenVPN 官网的手段,在针对中国网民的钓鱼网站上传送了恶意安装包。我们通过鹰眼威胁情报中心又发现了该组织的其他多个钓鱼活动,如图所示,攻击主要将恶意模块与多个常规软件进行捆绑,伪装成正常安装包并通过钓鱼网站、下载站等途径传播。这些安装包在外观设计上与正规软件极为相似,从而有效地诱使用户进行下载安装。用户一旦在本地设备执行,攻击者便可以植入恶意模块并建立后门,再通过后门远程控制受害者计算机、部署木马软件等操作。

Higaisa 的威胁活动在 2019 年首次被公开披露,该组织的攻击目标多元化,涵盖了机构、商业实体以及参与国际贸易的公司和个人。Higaisa 通过精心设计的钓鱼邮件和鱼叉式网络攻击来传播恶意软件,其主要的恶意操作是通过 Shellcode 执行的,包括但不限于白加黑动态加载技术、代码解密机制、反调试措施,以及利用密钥加密技术来保护其通信数据。尽管该组织的活动已被广泛曝光,Higaisa 依旧保持着相当高的活跃度。

流程概要

该攻击主要通过伪装成正常的安装程序来诱导用户下载恶意文件。用户在执行这些看似合法的安装程序时,实际上激活了隐藏的恶意模块,该模块负责搜寻并执行资源中的加密 Shellcode。这些恶意代码还包含反调试检测代码、加密了接口和关键字符,旨在阻止调试和静态分析。完成上述步骤后,攻击者将建立一个加密通信通道,通过生成密钥,与 C&C 服务器进行进一步的通信和部署。

详细分析

1. 初始执行

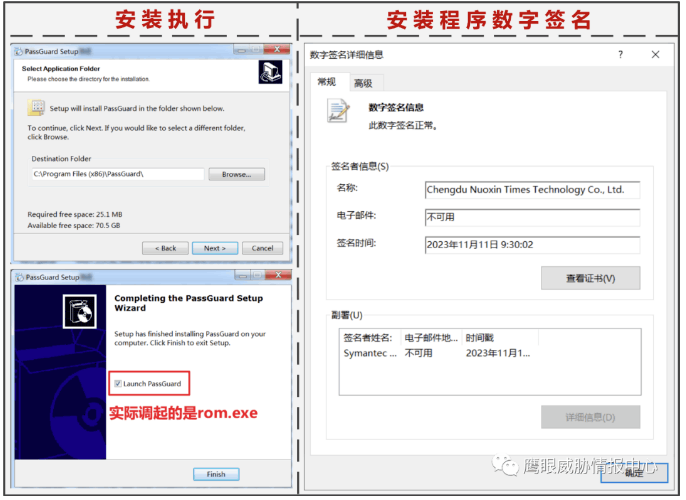

此次捕获的恶意模块由伪装成 “PassGuard(密码卫士)” 的诱饵安装包释放。安装包具有数字签名 “Chengdu Nuoxin Times Technology Co., Ltd.”。在执行后,恶意安装程序释放了一个合法软件的安装包,以及一个基于 Rust 编写的 64 位恶意可执行文件 “rom.exe”,该文件的数字签名为 “Zhiya Yunke (Chengdu) Finance and Tax Service Co., Ltd.”。

2. 对抗手段

(1) 资源解密

当恶意模块被加载后,它会从自身的资源中提取一段大小为 0xE2A1 的二进制数据。然后将这些资源数据复制到内存中,并执行解密操作以获取一段 Shellcode 。最后通过间接调用 Shellcode 代码段。这个过程涉及资源加载、内存解密和动态执行 Shellcode 的操作。

(2) 反调试检查

恶意代码段中穿插使用了反调试机制,以增加对动态分析的对抗性。这一机制基于当前执行的代码段计算哈希值 (computedHash1),并将其用于控制程序执行的流程。如果动态调试器介入并干扰了循环,导致哈希值不正确,程序将会退出函数,跳过关键步骤。

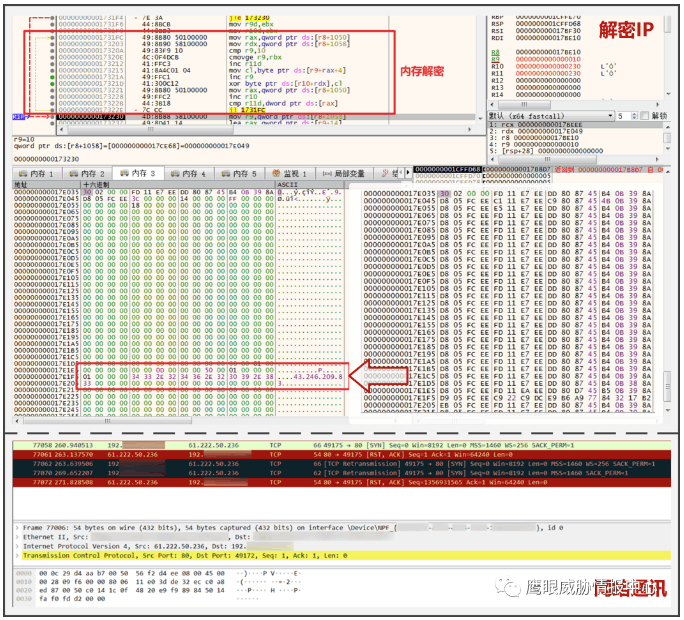

(3) 字符串、接口加密

Shellcode 中采用了关键字符加密和内存中的动态函数调用等技术。如 URL、函数名和 IP 地址等关键字符都经过了加密存储,从而增加了静态分析的难度。此外,代码在运行时动态导入了库函数,并通过内存中的函数指针来调用这些函数,进一步增加了静态分析和反编译的复杂性。这些措施的目的在于提高动态对抗性,从而提高了分析难度。

3. 网络通讯

(1) 通讯密钥

Shellcode 通过创建 UUID 计算其哈希值,在哈希的基础上生成一个 AES 密钥并保存,用于与 C&C 服务器之间的通信。

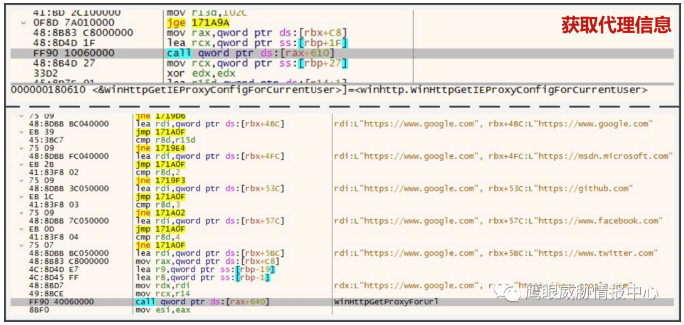

(2) 获取信息

通过配置获取代理服务器信息,检验是否可以通过代理服务器进行网络通信。

(3) 建立通讯

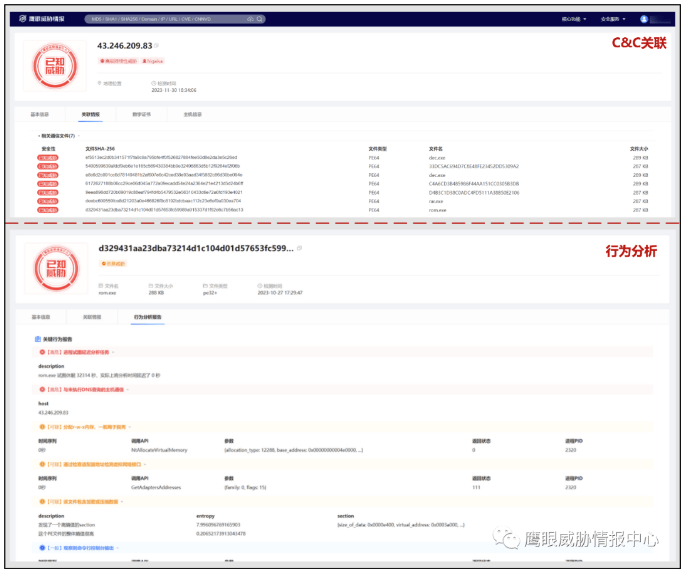

通过内存解密后获取到服务器地址。检测网络正常连通后与指定 IP 建立正式通讯。在分析过程中,由于服务器已关闭,因此无法确定这次攻击的最终目标。

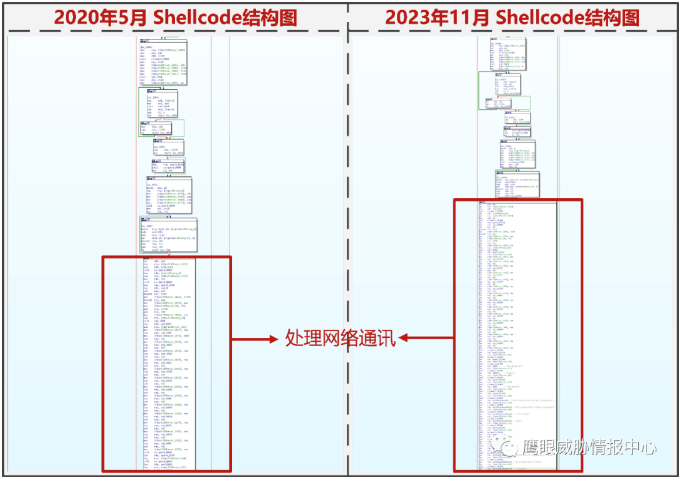

同源性分析

经分析发现,本次捕获的恶意 Shellcode 与 2020 年传播的 Higaisa APT 在代码结构上存在高度相似。值得注意的是,此次传播样本直接将 Shellcode 嵌入程序的资源段中,并进行了加密处理,而过去的样本则将 Shellcode 存储为独立文件,并通过白文件进行调用。

更多样本信息可登录鹰眼情报中心(https://ti.duba.net)搜索或者上传样本后查看分析出的 C2 配置,通过 IP 地址查看所属家族和地区等详细信息,在“关联情报”里点击相关通信文件等选项即可获取关联的同源家族样本。

总结

近期网络钓鱼的攻击手法的仍在不断进化和复杂化。攻击者通过将恶意软件伪装成正常的安装包发布在下载链接中,利用图标和数字签名提高可信度,让用户难以区分真伪。这使得普通用户在判断软件的安全性时面临更大挑战。防范建议:优先在正规官方网站下载软件,避免使用外部或不明来源的链接。对于制作粗糙或设计不专业的类官方网站,应提高警惕。在处理电子邮件、社交媒体消息或网站上的下载链接时,若来源不明确或不可信,尽量避免点击或下载,以减少受到网络钓鱼攻击的风险。同时,安装金山毒霸可以有效检测和清除此类威胁。

IOCs

MD5(部分)

E7CF8B4C6BF416020929A3E7469A84CC

12E2D0FC11B2C788C09B187B3D632459

FB08395645BA9DA02224101AD25E06D3

33CA9B7FC670837EC5B4F16007AE4689

48CE6EF579AC746FF2E74595301B4D75

D4B3C1D38C0ADC4FD5111A38B50E2106

C5592864F343C9C9C7E47B80FB6C6313

AEC9716853A0814B3BF974314542B999

E84197A347F7E2AD59A2396F6C3D1F9C

33DC5AC694D7C8E48FE23452DD5309A2

C4A6CD3B485986F44AA151CC0305B3DB

7E2E211E27BE9D63C86392761BBCAB06

1E76771744BA85AE91D35756DD3D5EBD

67836F4B378BFB3B424E4CF548B6D5FE

35C83FF8AA2415DC96B134E63A8100FF

7BA7E9090C789F3CC10285CD70FBA8F0