概述

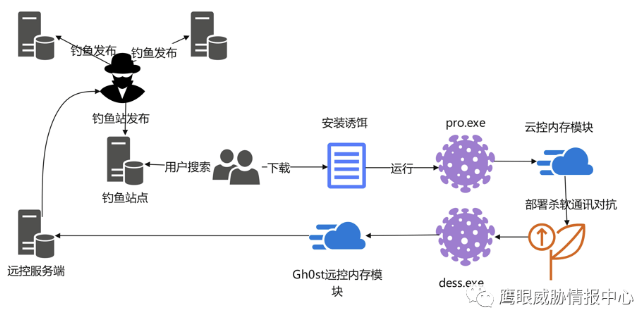

近期,鹰眼情报中心在内存防护数据中监测到一款针对中国网民的钓鱼攻击。该木马伪装相对隐蔽,通过钓鱼下载站伪装成输入法、驱动等程序。每个IP仅可访问一次下载页面,再次访问服务端不会返回恶意钓鱼链接。诱骗用户下载“双击安装.exe”运行后释放pro.exe和dess.exe,其中pro.exe另辟蹊径使用WFP对各大安全产品云查IP进行过滤屏蔽,为后续木马做环境铺垫。dess.exe负责内存加载Gh0st远控木马,对目标实施监控。

正文

以往钓鱼类远控均以免杀方案为主,通常是加载器根据不同安全软件,加载针对绕过型payload,以达到绕过安全软件对目标实施监控的目的。随着攻防进一步深入,越来越多的木马另辟蹊径采取主动对抗杀软方案,本文所述木马通过WFP网络过滤对各大安全厂商云安全进行屏蔽以求得更长的生存周期,真可谓是八仙过海各显神通。下文将对此木马的落地模块做简要分析,其主要攻击流程如下图所示。

点击安装

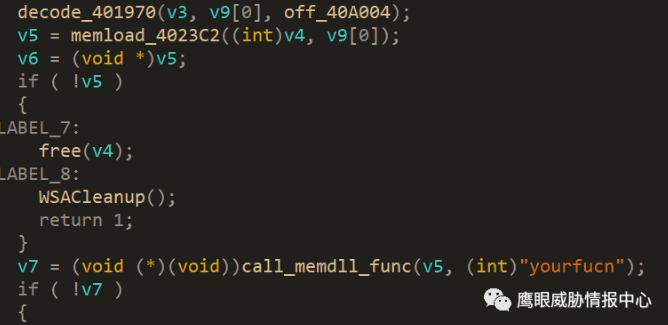

此模块充当加载器角色,诱导用户下载执行后,其通过访问http://164.155.212.251/a121.41.21.197.txt获取后续payload,通过加密加载内存模块,调用其导出函数yourfucn执行后续流程,如下图。

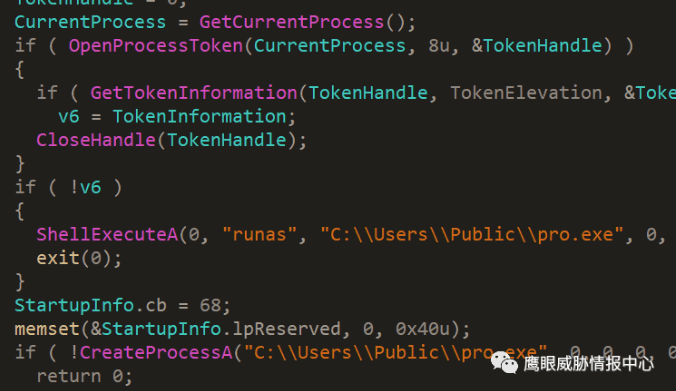

其中内存模块yourfucn导出函数,该模块使用了Code Virtualizer对代码进行虚拟化保护,以干扰静态分析。通过对后续流程跟踪,当进程位置不满足要求时,会拷贝自身到C:\Users\Public\pro.exe并尝试提升权限启动。

pro.exe

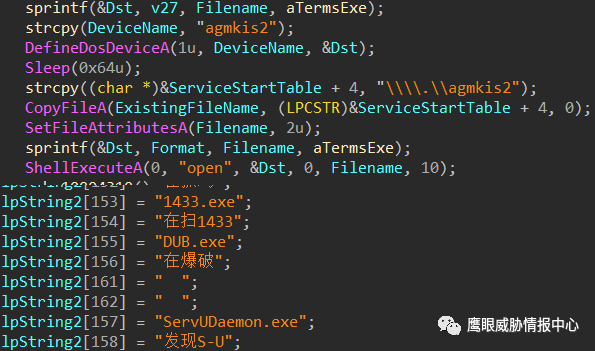

该模块为上文点击安装的副本,当其以pro.exe进行运行时,内存模块会触发特定分支,进行下一步部署。首先其通过远控获取一份数量近5000的ip列表,下载地址为http://164.155.212.251/ipcode.dat,保存成1.dat,通过解密获取ip信息列表,并将此列表加入WFP过滤,以阻断各大厂商云查、病毒库升级等操作。部分IP列表如下:

与此同时循环对杀软进程(金山毒霸、windows defender、360、腾讯管家、火绒)进行枚举,如果存在,则获取其相关网络连接信息,加入WFP过滤。

同时注册服务执行命令关闭UAC弹窗为后续流程铺路。

至此,准备阶段基本完成,通过WFP过滤阻断杀软通讯,可有效打击对云查强依赖的杀软,为后续远控进程赢得更长的生存周期。最终pro.exe会通过访问http://164.155.212.251/a121.41.21.197.txt下载并解密释放dess.exe,并伪装成QQ安全中心进行持久化。

至此,准备阶段基本完成,通过WFP过滤阻断杀软通讯,可有效打击对云查强依赖的杀软,为后续远控进程赢得更长的生存周期。最终pro.exe会通过访问http://164.155.212.251/a121.41.21.197.txt下载并解密释放dess.exe,并伪装成QQ安全中心进行持久化。

dess.exe

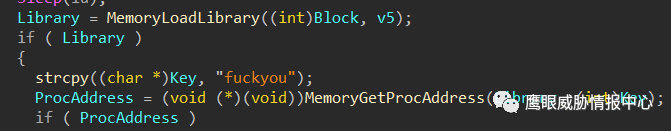

该模块由pro.exe释放部署,主要用来加载最终远控payload,dess.exe启动后访问http://121.41.21.197/m1.txt下载并解密内存模块,并调用其导出函数fuckyou。

此内存模块为标准的Gh0st RAT变种,如下图,内存马Gh0st和Cobalt Strike属于老生常谈的话题,此处就不在过多赘述远控自身功能。上线地址为121.41.21.197:3004。

总结

近些年来钓鱼攻击越来越频发,手法也越来越隐蔽,对抗手法也逐渐日新月异。远控还是那个远控,利用系统机制和杀软特点去博弈,新瓶装旧酒的加载方式有效的为其赢得了生存周期。安全厂商也应针对性查缺补漏避免防御体系被钻空子。防范建议:不要轻易点击陌生邮件中的链接或下载附件,尤其是来自不信任或不熟悉的发件人。下载文件时要仔细核对文件和来源信息,同时开启毒霸的内存防护也可有效阻断此类攻击。